Datenforensik

Entdecken, Filtern, Verfolgen, Auditieren

Herausforderungen

Das Profiling von Daten, das Auffinden von übereinstimmenden Mustern oder verwandten Werten und das schnelle Identifizieren von Positionen und Abstammungsattributen unterschiedlicher Datenquellen sind alle Möglichkeiten, den Inhalt von Daten und die Art und Weise, wie sie erstellt, gelöscht oder geändert wurden, offenzulegen. Die meisten für diesen Zweck verfügbaren Tools sind teuer und für eine bestimmte Datenquelle (z.B. eine Datenbank) konzipiert.

Nachdem die Daten entdeckt und transformiert wurden, benötigen Anwendungs-Audit-Trails umfassende Informationen über die Ziel-Layouts und Auftragsabläufe. Die Details müssen sofort verfügbar und sicher sein. Protokolle sollten auch sensible Datensicherungen verfolgen und Folgendes ermöglichen: Benutzerverantwortung, Auftragsreplikation, Parametermodifikation und Problemanalyse.

So kann beispielsweise die Forensik der Datenverarbeitung exponieren, wenn sich eine Datensatzzahl oder ein Wertebereich über einen festgelegten Schwellenwert hinaus ändert; dies könnte auf ein Problem des Datenverlustes oder -betrugs hinweisen. Eines der Probleme bei Studenten- und Gesundheitsdaten ist die Minderung des Re-ID-Risikos und die Notwendigkeit, dieses Risiko zu messen. Nur wenige Datenmanagement-Softwareplattformen oder zweckmäßige Anwendungen unterstützen all dies.

Schließlich benötigen Sie im Kontext der Datenbank-Firewall die Möglichkeit, Ihre Schutzrichtlinieneinstellungen sowie den gesamten Datenverkehr und die gesamte Aktivität in einem benutzerdefinierten, abfragebereiten Audit-Trail zu protokollieren, der sicher ist und einer Wiederherstellung nach der Löschung unterliegt.

Lösungen

Suchen & Profilieren von Datenquellen: Mithilfe modernster Datenbank-, Datei- und Dark Data Discovery-Tools in der kostenlosen IRI Workbench GUI für alle IRI-Softwareprodukte können Sie den Speicherort von präzisen (und fuzzy-matching) Datenmustern finden und automatisch quellenspezifische Metadaten finden, die die Autorenschaft von Dateien und andere Attribute offenbaren. Wenn Sie beispielsweise PII-Werte in Datenbanken, Flat-Files, Tabellenkalkulationen, Textdokumenten, Bildern und anderen Repositories finden, können Sie auch automatisch den Speicherort, den Eigner, die Sicherheit und andere Eigenschaften dieser Dateien anzeigen.

Die automatisierte Datenklassifizierung für Datenbanken und Dateien geht noch einen Schritt weiter. Mit diesem Assistenten können Sie Datenklassen und -gruppen definieren, auf die Sie globale Datentransformations- und Maskierungsregeln anwenden können. IRI ist auch dabei, die Richtlinienkontrolle auf Aufgaben-, Quell- und Feldebene für IAM- und Linienberichte hinzuzufügen.

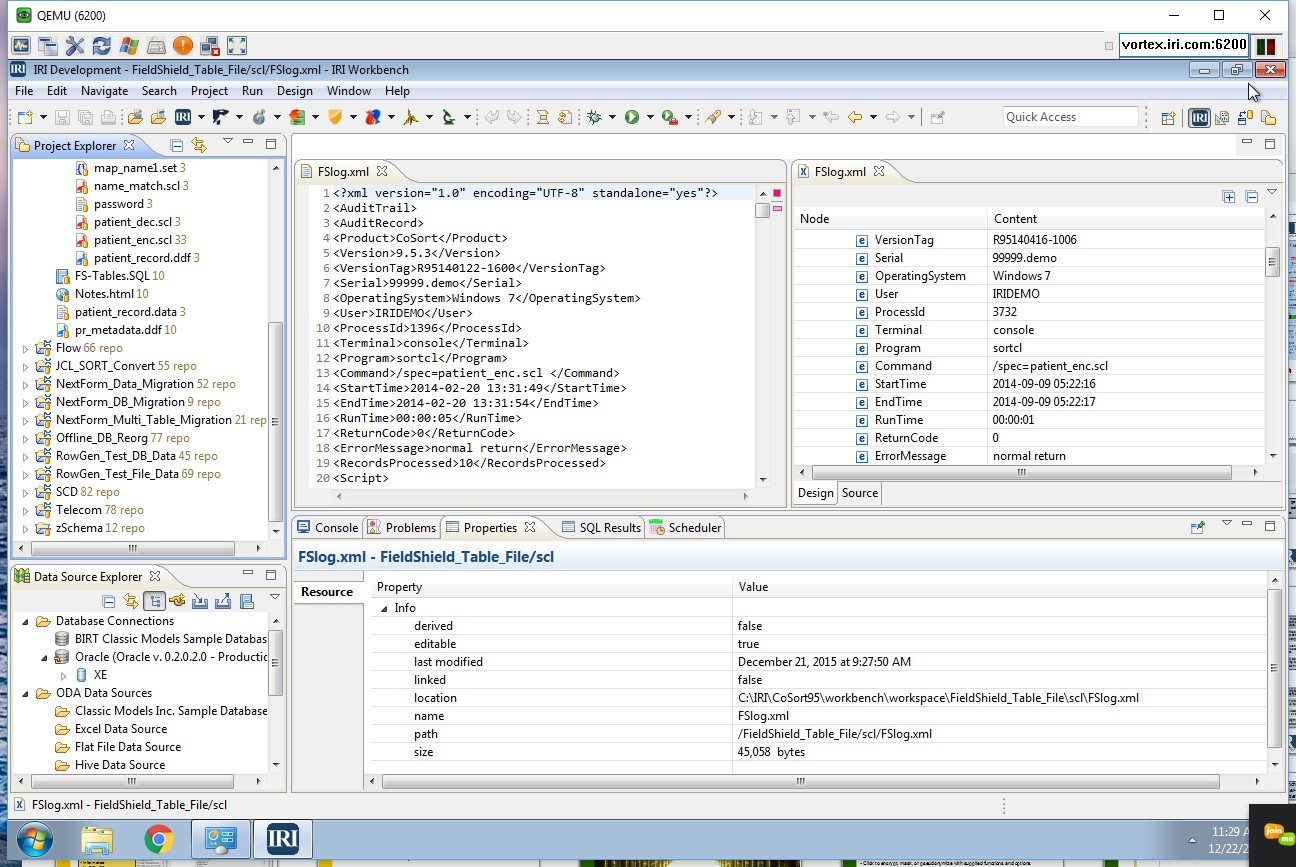

Auditierung von Datenmaskierungsaufträgen und Re-Identifizierungsrisiko: Die Jobskripte, statistischen Berichte und Auditprotokolle in der IRI Voracity Datenmanagement-Plattform und deren konstituierender IRI CoSort (SortCL)-Datentransformation und den IRI FieldShield-Datenmaskierungsprogrammen enthalten Ihre Datenlayoutvorgaben, Abfragesyntax und Manipulationsdetails.

Ein integrierter Re-ID-Risikobestimmungsassistent misst die statistische Wahrscheinlichkeit, dass ein maskierter Datensatz basierend auf den verbleibenden Quasi-Identifikatoren im Datensatz noch auf eine Person zurückgeführt werden kann.

Lesen Sie mehr über IRI Job Audit Logs

Das XML-Auditprotokoll der meisten IRI-Aufträge (wie CoSort Datentransformation und FieldShield Datenmaskierung) liefert Details für jede Eingabe-, Inrec (virtuell) und Ausgabedefinition - einschließlich der spezifizierten Feldattribute und Modifikationsfunktionen.

Das gesamte Auftragsskript sowie Benutzer-, Laufzeit- und Umgebungsvariableninformationen werden ebenfalls im Prüfprotokoll aufgezeichnet. Abfragen und Berichte zu den Protokollen sind mit Ihrem bevorzugten XML-Parsing-Tool oder mit SortCL selbst (über die mitgelieferten Datendefinitionsdateien für die Protokolle) leicht möglich. Sie können zum Beispiel Datei- und Feldnamen, Laufdaten und Auftragsdauer abfragen. Sie können schnell bestimmte Aufträge untersuchen, ohne einen riesigen Audit Trail manuell durchsehen zu müssen.

Phasenspezifische Datensatzzählungen - einschließlich der Anzahl der akzeptierten, abgelehnten und verarbeiteten Datensätze - sowie Details zur Auftragsabstimmung sind in optionalen statistischen Protokolldateien verfügbar, die bei jeder SortCL-Skriptausführung erstellt werden. Eine kommende Version von SortCL (für CoSort-, FieldShield-, RowGen-, NextForm- und Voracity-Benutzer) wird ein noch robusteres, granulares JSON-Audit-Protokoll mit autorisiertem Zugriff enthalten. Ein integriertes Dienstprogramm hilft bei der Abfrage spezifischer Details aus den Protokollen und liefert Auszüge für visuelle Analysen in Tools wie Excel und Splunk.

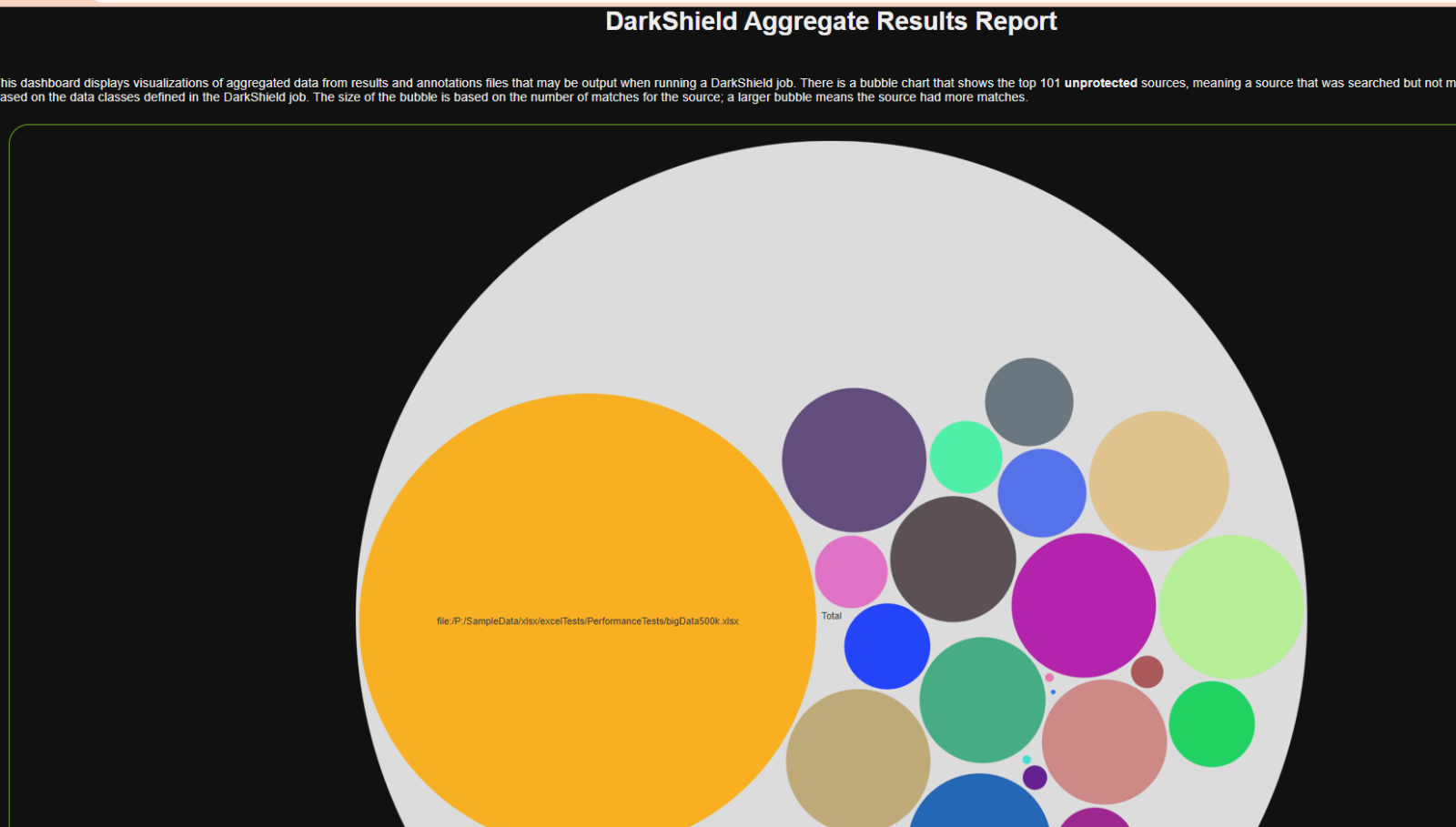

IRI DarkShield erzeugt mehrere Audit-Log-Formate nach Such- und Maskierungsvorgängen (oder beidem gleichzeitig). Textdateien, Eclipse-modellierte Baumeditoren, ein dynamisches Dashboard und Feeds an die Splunk Enterprise Security (ES) SIEM-Umgebung in der Cloud.

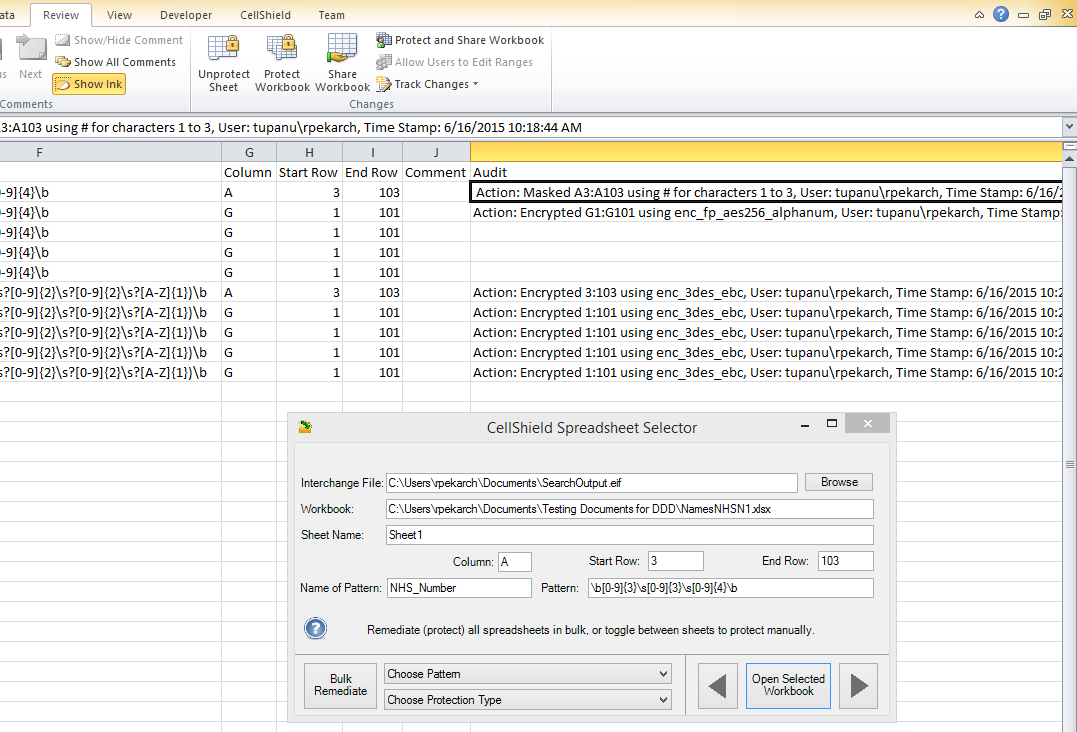

IRI CellShield EE erstellt einen Prüfpfad direkt in der Excel Interchange Format (.EIF)-Berichtsdatei, die in einem Blatt nach der Datenermittlung erstellt wird, und wird in Verbindung mit dem Spreadsheet Selector-Dialog in Excel verwendet, um gefährdete Spalten zu korrigieren.

Daten- und Metadaten-Abstammung

Kostenlose Daten- und Metadatenabgleichsfunktionen sind auch in der IRI Workbench verfügbar, und zwar durch die Verwendung von Suchwerkzeugen und Hubs wie EGit für die gemeinsame Nutzung und Sicherung von Stammdaten und Metadaten in der Cloud. Grafische Data Lineage- und Metadaten-Impact-Analysen für Nutzer der IRI Voracity ETL-Plattform sind über Quest (ehemals AnalytiX DS und erwin) Mapping Manager oder die Data Advantage Group MetaCenter-Plattform verfügbar.

Ein neues Protokollierungssystem für SortCL-kompatible Operationen (die CoSort, Voracity, FieldShield, NextForm und RowGen unterstützen) wird maschinenlesbare Daten für die Abstammungsanalyse in zweckgerechten Plattformen erzeugen.

Datenbank-Aktivitätsprotokolle

IRI Ripcurrent erkennt Änderungen in der Daten- und Schemastruktur in mehreren relationalen Datenbanken, für die Benachrichtigungen konfiguriert werden können. Siehe diesen Artikel für weitere Informationen.

Verwandte Lösungen

Produktlinks