Rollenbasierte Zugriffssteuerung

Festlegen, wer was tun und sehen darf

RBAC-Optionen heute

Die IRI-Software macht es für Daten- und Informationsverantwortliche einfach, die Daten zu kontrollieren, auf die Data Warehouse ETL-Architekten, Geschäftsanwender, Governance-Teams und Berichtsdesigner zugreifen oder Einfluss nehmen können. Die Möglichkeit, Daten während der Bewegung, Manipulation und des Berichtswesens zu maskieren (z.B.), ermöglicht es Ihnen die Datenverwaltung in Ihre Prozesse einzubauen.

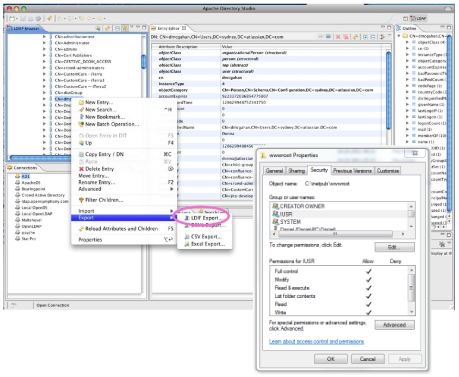

Die plattformunabhängige und serverunabhängige Natur der IRI-Software bedeutet auch, dass Sie bestehende Frameworks wie LDAP- und Active Directory-Objektzuordnungen nutzen können, um rollenbasierte Zugriffskontrollen (RBAC) auf verschiedenen Ebenen (Daten, Metadaten und ausführbare Dateien) manuell anzuwenden. Darüber hinaus kann der Zugriff auf maskierte Daten in Produkten wie IRI FieldShield durch differenzierten Zugriff auf Jobskripte und Feldverschlüsselungsschlüssel gesteuert werden. Autorisierte Benutzer mit einer Kopie der ausführbaren FieldShield-Datei (oder DDM-Bibliothek) und einem korrekten Skript (oder Anwendung) und Entschlüsselungsschlüssel können beispielsweise die ursprünglichen Klartextwerte sehen, während alle anderen nicht sehen würden; sie würden nur den Chiffriertext im Ruhezustand sehen.

Der Zugriff auf IRI-Metadaten und die Aktivität können durch kostenlose Eclipse-Team-Plugins wie Git, CVS und Subversion oder den IAM-gesteuerten Release-Manager der erwin EDGE (AnalytiXDS data governance)-Plattform für ETL-, Datenqualitäts-, Datenmaskierungs- usw. Projekte in der IRI-Voracity-Plattform (einschließlich FieldShield, DarkShield usw.) weiter rollenverwaltet werden. Sie können auch den Zugriff auf den Client der IRI Workbench selbst oder auf die Arbeitsbereiche für Voracity und/oder Komponentenprodukte wie FieldShield auf O/S- oder VM-Ebene steuern.

Lesen Sie diese Data Governance FAQs, um zu verstehen, wie IRI-Softwareprodukte derzeit RBAC im Detail unterstützen.

Demnächst verfügbar

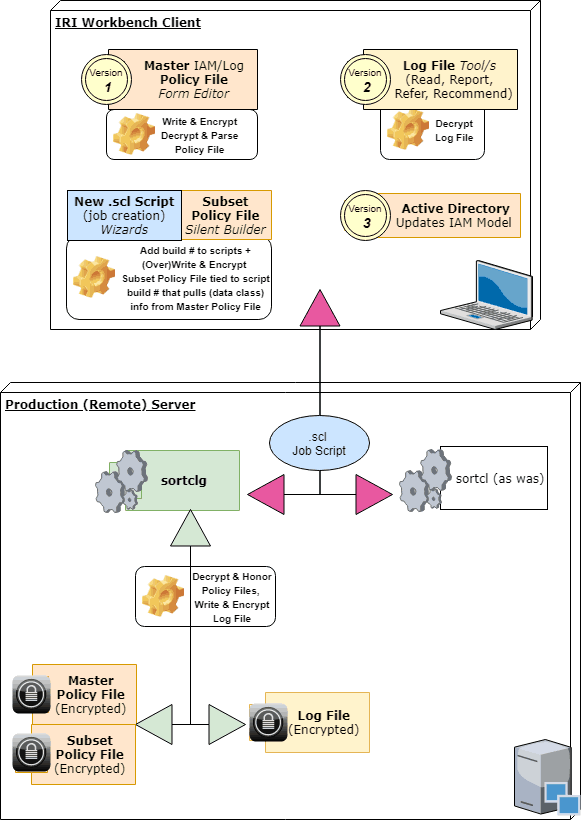

Darüber hinaus entwickelt das IRI jetzt eine Architektur für die Datenverwaltung auf Auftrags-, Datenquellen- und Feldebene für IAM/Authentifizierung und Abstammungsprotokolle direkt in seinem Kernprogramm SortCL, das Voracity, FieldShield, NextForm und RowGen-Aufträge ausführt. Die DarkShield-Protokollierung wird bereits durchgeführt und erweitert. Diese aktuelle Arbeit wird die Rollendefinition und -trennung auf eindeutig granularen Ebenen für jeden Job durchsetzen, so dass Sie nicht nur den Datenspeicher und den Spaltenzugriff, sondern auch bestimmte Feldfunktionen und Werte/Bereiche rollengesteuert kontrollieren können.

In diesem Rahmen sollten auch mehrere Optionen für das Verhalten bei Berechtigungsverweigerung unterstützt werden, die in einer sicheren Richtliniendatei festgelegt werden, die vom "Governor" in der IRI-Workbench und in LDAP/AD-Ordnerdefinitionen erstellt wird:

Mit jeder Runtime-Ausführung (Maskierungsauftrag) verbunden ist eine hochgranulare Protokolldatenausgabe in eine maschinenlesbare JSON-Datei. Die Daten werden direkt in Voracity analytischen Abfragen unterzogen oder dynamisch mit SIEM-Tools wie Splunk Enterprise Security (über die Voracity-App für Splunk oder Splunk Universal Forwarder) ausgetauscht. Nach der Indizierung werden die IRI-Protokolldaten automatisch überwacht, um z.B. über ein Adaptive Response Framework oder Aktionen per Phantom Playbook Alerts auszulösen.