Datenschutz & Governance

Einhaltung von HIPPA, PCI, etc. und Erfüllung von Kontrollzielen

Die folgenden Kategorien werden im Interesse des Bereichs allgemein genannt. Weitere Informationen finden Sie im Abschnitt Lösungen auf dieser Website, insbesondere Data Governance und Datenmaskierung für weitere Informationen.

Datenzentrierte Sicherheit

Daten stellen ein Risiko dar. Was tun Sie, um die personenbezogenen Daten (PII) und Stammdaten in Ihren Datenbanken und Dateien zu schützen? Sind Ihre Sicherheitspraktiken schwerfällig oder unhandlich? Versuchen Sie mühsam, sensible Daten zu entfernen oder den Zugriff auf ganze Dateien, Datenbanken oder Festplatten zu unterbinden, nur um einen oder mehrere Feldwerte wie eine Sozialversicherungsnummer zu schützen? Wie getrennt, kostspielig oder zeitaufwendig sind diese Aufgaben?

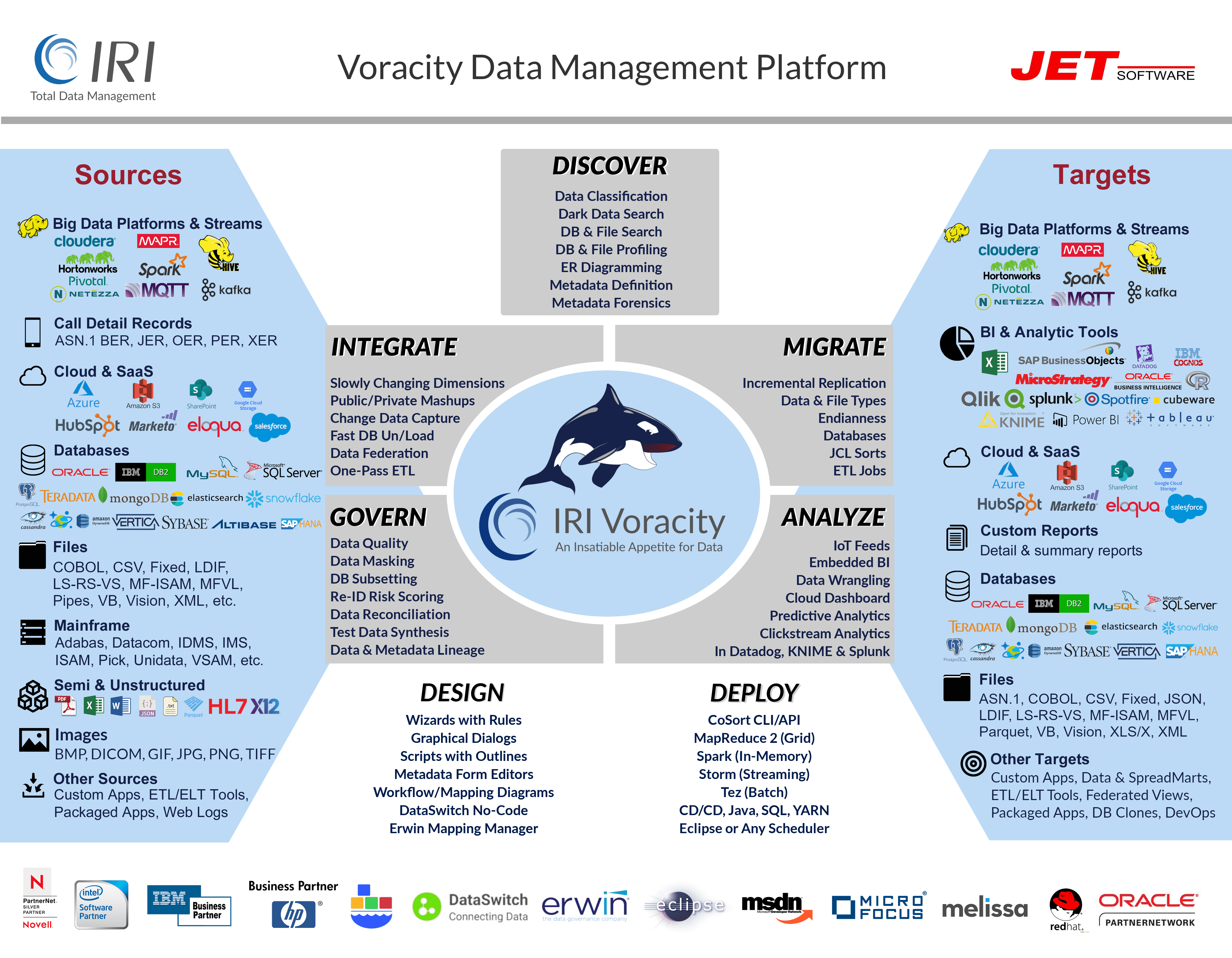

Mit der IRI Datenschutz Suite Software, können Sie PII mit Risikobewertung finden, maskieren und bewerten, die Datenbankaktivität überwachen und auditieren sowie sichere Testdaten generieren. Und mit dem größeren IRI CoSort-Paket oder mit der IRI Voracity-Plattform für totales Datenmanagemen' können Sie die Datenmaskierung in Datentransformations-, Replikations- und Berichtsoperationen umwandeln:

Lesen Sie hier mehr über die integrierten, gezielten und prüfbaren Sicherheitsfunktionen von IRI für Daten im Ruhezustand und in Bewegung:

Zusätzlich zum Datenschutz auf Feldebene können IRI-Tools Ihnen helfen, sichere, referenzkorrekte Testdaten für Datenbanken und Flat Files sowie Berichte in benutzerdefinierten Formaten zu erstellen. Lesen Sie mehr über die schnelle Erstellung von Testdaten mit dem Erscheinungsbild und der Intelligenz von Produktionsdaten, jedoch ohne jegliche Risiken:

So oder so - durch den Schutz echter Daten oder die Generierung realistischer Daten - können Sie Daten in Tabellen und Dateien sicher für Compliance und Outsourcing machen.

Erfahren Sie mehr über Startpunkt-Sicherheit | Podcast der Outlook-Serie

Hören Sie hier jetzt.

Erweiterte Data Governance

Eine effektive Datenverwaltung geht weit über die Sicherheitsaspekte der Datenverwaltung hinaus. Sehen Sie diese Links, wenn Sie daran interessiert sind, wie die IRI-Software funktioniert:

- Metadaten & Stammdaten-Management

- Customer Data Integration & Segmentation

- Metadataerhaltung

- COBIT Support

Es reicht nicht aus, dass Ihre Software und Systeme Ihre Daten abbilden, transformieren, berichten und schützen können. Möglicherweise müssen Sie untersuchen oder beweisen, was getan wurde, wann es getan wurde, wo es getan wurde und von wem. Sehen Sie, wie wir Ihnen dabei helfen können:

Datenverarbeitung Forensik

Dramatische Änderungen der Datenwerte oder der Anzahl der Datensätze können auch rote Flaggen sein, die automatisch erfasst werden müssen. CoSort oder Voracity Jobskripte, Ausgabeberichte und Protokolldateien können Ihnen helfen, Datenänderungen während der Batchläufe durch große Dateien zu filtern, zu erfassen, anzuzeigen und aufzuzeichnen. Für Einzelheiten siehe:

Das Whitepaper von IRI mit dem Titel "Making Data Safe for Outsourcing and Compliance" beschreibt auch die Herausforderungen und Lösungen auf dieser Seite und listet auf, wie IRI-Tools auf 24 der 34 Kontrollziele von COBIT für eine gute IT-Governance abgebildet werden. Fragen Sie danach.