Staging & Sicherheit

Nahtlose Vorbereitung, Schutz und Indexierung von Daten

Nahtlose Verarbeitung, Indizierung und Schutz von Daten für Splunk

Splunk ist ein robustes Analysetool für eine Vielzahl von Datenquellen. Splunk kann jedoch keine Dark Data auf umfassende Weise aufnehmen und es fehlt ihm an den Datenschutzfunktionen, die Compliance-orientierte Datenwissenschaftler benötigen. Mit IRI-Software und solchen Splunk-Kombinationen wie diesen können Sie noch viel mehr tun:

1. Splunk sofort mit vorbereiteten und geschützten Daten indizieren

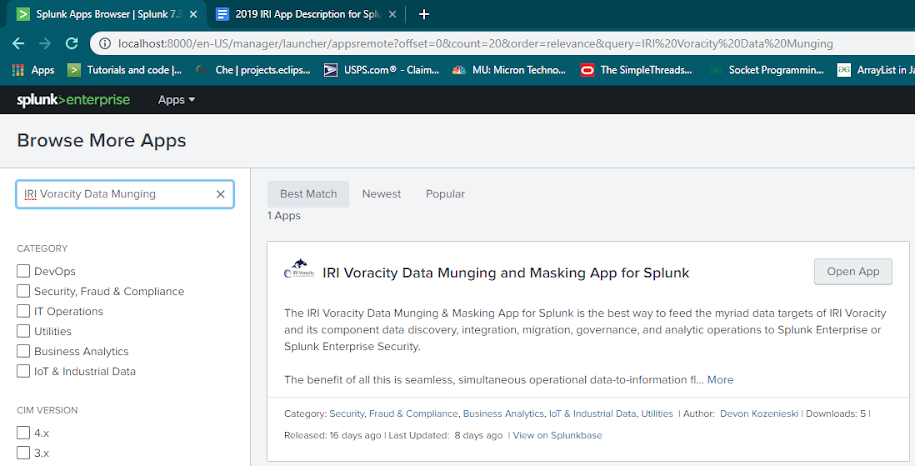

Mit dem Splunk Universal Forwarder mit IRI Voracity oder der IRI Voracity Data Munging und Maskierung-App für Splunk können Sie das extrem schnelle Datenwrangling und De-Identifikationsfunktionen von IRI Voracity und die visuelle Analyse und Aktionen nutzen, die Sie mit Splunk auf diese Daten anwenden können. Integrieren, bereinigen und anonymisieren Sie riesige Rohdatensätze in einer Vielzahl von Formaten und indizieren Sie sie sofort in Splunk über den Speicher.

2. Unstrukturierte Datensätze für Splunk vorbereiten

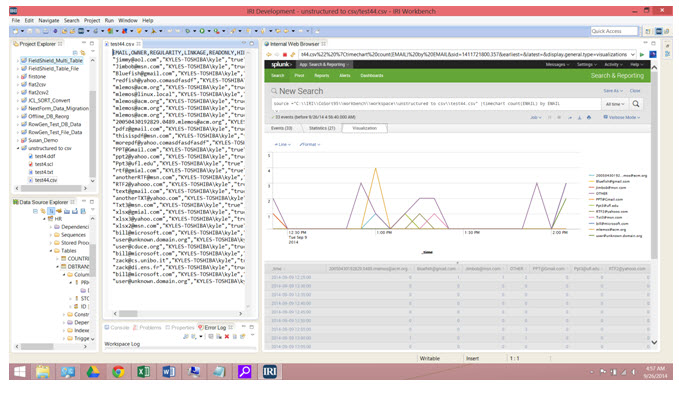

Der Dark Data Discovery Wizard in der IRI Workbench GUI kann Daten in MS Office Dokumenten, E-Mail Repositories und .pdf,.rtf und.xml Dateien auf einmal suchen und strukturieren. Es kann auch forensische Metadaten über jede Datenquelle mit einem Element entdecken, das dem Suchmuster des Benutzers entspricht.

Die resultierende Flat-File enthält alle Daten (und optionale Metadaten), die Splunk leicht indizieren kann.... und sogar in der gleichen GUI mit Ihren Datenaufbereitungs- und Verwaltungsaktivitäten anzeigen kann:

3. Schutz der Daten für Splunk, mit oder ohne Reversibilität

Splunk hat eine Reihe von Datenverschlüsselungsszenarien identifiziert, bietet aber nicht die formaterhaltende Verschlüsselung von IRI FieldShield (einzeln verfügbar in der gleichen GUI oder als Teil eines Voracity-Abonnements), die Realismus bei der Dateneingabe oder referentielle Integrität bei der Datenabgabe gewährleistet. Verwenden Sie das IRI-Add-on für Splunk, um ein FieldShield (oder IRI RowGen Testdatengenerierung) Job-Skript auszuführen, um diese Daten in Splunk zu indizieren, wenn sie geschützt (oder produziert) sind.

Da sich die IRI-Datenmaskierungsfunktionen auf Feldebene befinden, sind sie sicherer; wenn (im Gegensatz zu Splunk) ein Verschlüsselungscode offenbart wird, sind andere Felder mit anderen Schlüsseln oder Algorithmen noch sicher.

4. Senden Sie die Protokolle der IRI-Datensicherheitssoftware an Splunk

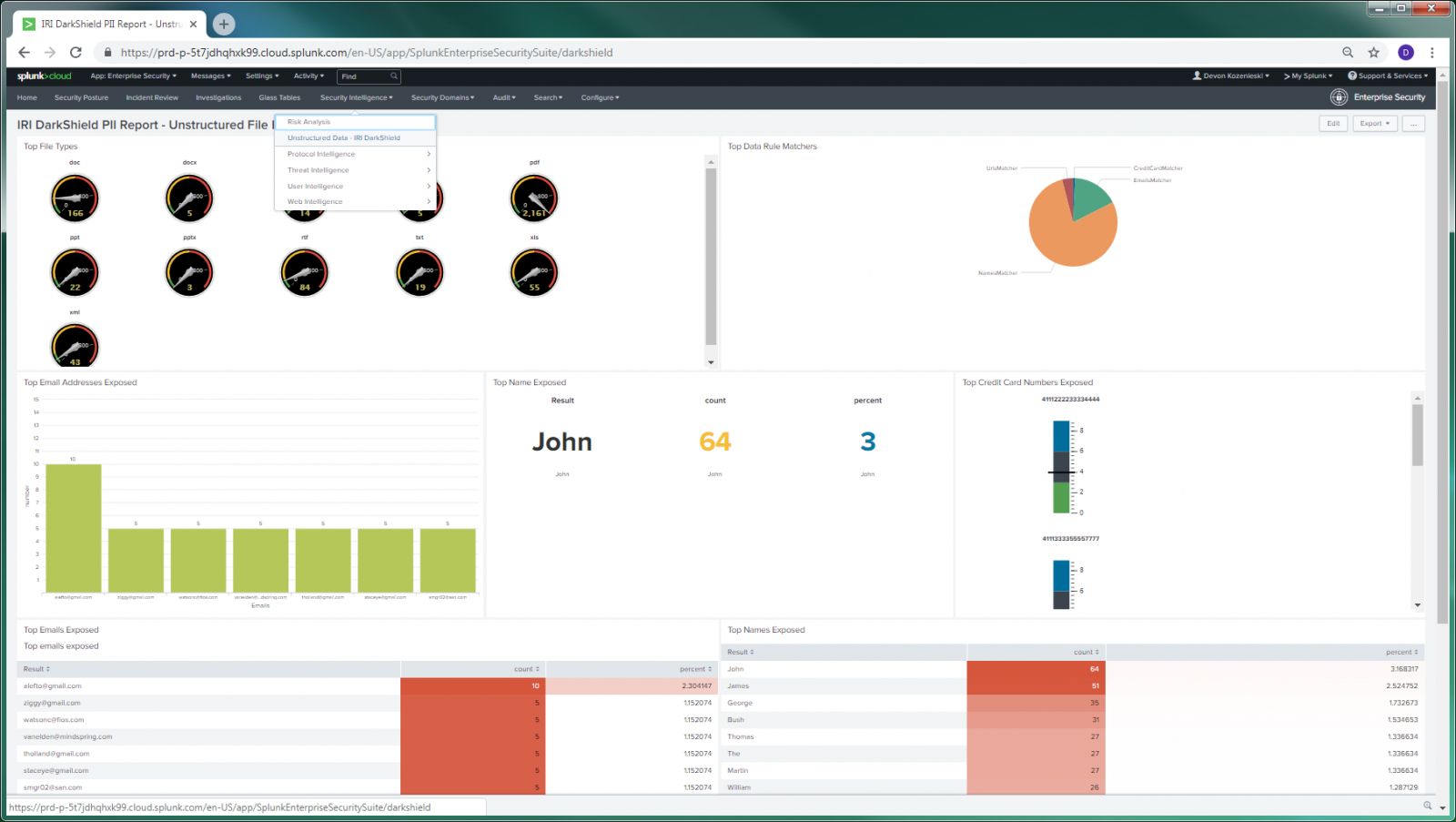

Darüber hinaus können alle statischen IRI-Datenmaskierungsprodukte - FieldShield, DarkShield und CellShield EE - Audit-Trail-Ausgaben erzeugen, die für Spunk Enterprise Security (ES) SIEM/SOC-Umgebungen geeignet sind. Dazu gehört auch die Möglichkeit, adaptive Antworten und Splunk Phantom Playbooks zu erstellen, um direkt auf die identifizierten Daten einzuwirken.

In dieser Pressemitteilung finden Sie Links zu Artikeln über die Anzeige und das Verhalten bei Daten von IRI-Produkten wie DarkShield in Splunk! Hier ist ein Beispiel für Splunk ES, das die DarkShield Dark Data Search und das Maskieren von Logs visualisiert: