HIPAA Sicherheitsregeln

De-Identifizierung von geschützten Gesundheitsinformationen

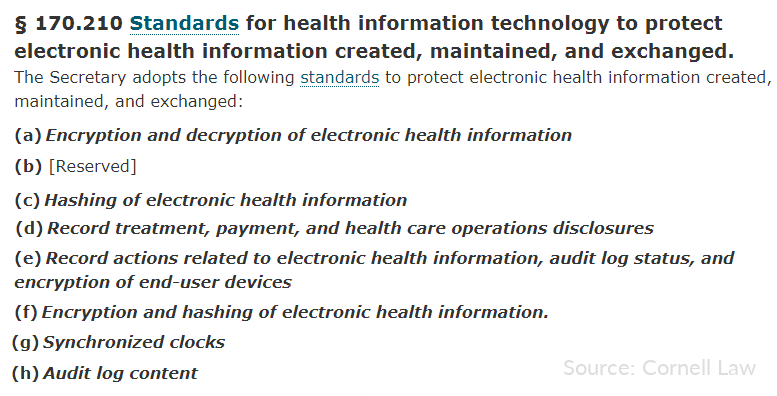

Um Protected Health Information (PHI) zu schützen, die der HIPAA Safe Harbor Security-Regel unterliegen, schreiben Vorschriften wie 45 CFR 164.312 und 170.210 die Verschlüsselung oder Hashing von 18 Schlüsselbezeichnungen vor. Die IRI-Software unterstützt diese Regel mit diesen und anderen PHI-Verschleierungsfunktionen.

Insbesondere die integrierten Funktionen zur Datenerkennung, -klassifizierung und -maskierung in den IRI FieldShield-, DarkShield- und CellShield-Produkten oder der IRI Voracity-Plattform zu der sie gehören, helfen Ihnen, PHI in strukturierten und unstrukturierten Datenquellen automatisch zu finden, zu katalogisieren und zu de-identifizieren. Dazu gehören RDBs, Flat Files, NoSQL-DBs, Excel, PDF und Word, HL7-, X12- und FHIR-EDI-Dateien, DICOM und andere Bilddateiformate.

Alternativ ermöglicht die HIPAA Expert Determination Method Rule die Einhaltung durch zertifizierte Minderung des Re-Identifizierungsrisikos. Die in der IRI-Software integrierte Re-ID-Risikobewertung und Anonymisierungstechnologie misst statistisch solche Risiken und verwischt Quasi-Identifikatoren, um auch diese Regel einzuhalten.

Erfahren Sie mehr über die von HIPAA geforderte De-Identifizierung und IRI-Lösungen dafür

De-Identifikation bezieht sich auf Prozesse, die personenbezogene Daten (PII) in geschützten Repositorien für Gesundheitsinformationen (PHI) und anderen "gefährdeten Daten" trennen.

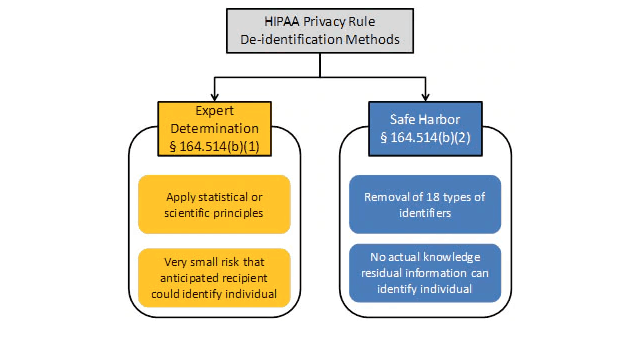

Die PHI-Deidentifizierung ist eine spezifische Anforderung im Gesundheitswesen, wo sie beispielsweise sowohl in der "Safe Harbor"- als auch in der "Expert Determination Methodik" der medizinischen Forschung eingesetzt wird (um Patientenidentitäten aus Studienmodellen zu entfernen). De-Identifikation ist auch ein Sammelbegriff für die Anonymisierung oder Maskierung von PII in vielen anderen Branchen.

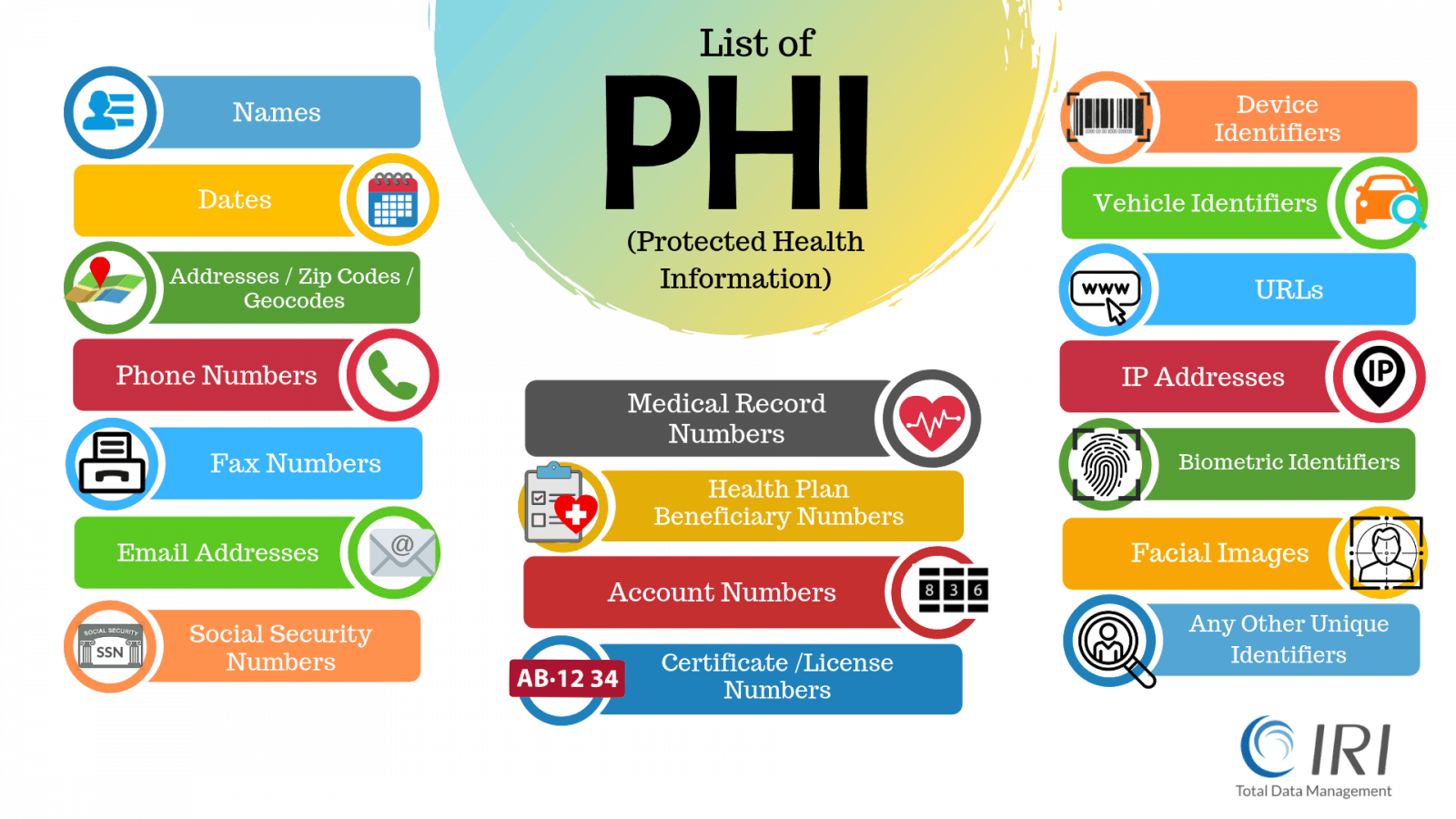

Die neuesten Sicherheitsregeln in den HIPAA-Vorschriften (45 CFR Parts 160 und 164) legen die Konformität-Anforderungen für die Unternehmen fest, die PHI verwalten. Die HIPAA-Regeln gelten für 18 spezifische Identifikatoren:

|

Name |

Addresse |

Geburtsdatum |

|

Telefonnummer |

Faxnummer |

Email-Addresse |

|

Sozialversicherungsnummer |

Medizinischer-Record |

Krankenversicherungsnehmer |

|

Accountnummer |

Zertifikate |

Auto-ID |

|

Device-ID |

Personale-URL |

IP-Addresse |

|

Biometrische-ID |

Gesichtsbild |

Anderer eindeutiger ID-Code |

Jedes der Datenmaskierungssoftwareprodukte in der IRI Datenschutz-Suite hilft Ihnen, PII, PAN, PHI usw. in mehreren Datenquellen zu finden, zu klassifizieren und dann zu schützen, um die Einhaltung der Safe Harbor-Regeln zu gewährleisten. Sie arbeiten auch Hand in Hand mit einer kostenlosen, fortschrittlichen re-ID-Risikobewertungstechnologie zur Einhaltung der Regel der Expertenbestimmungsmethode. Weitere Informationen darüber, was PHI ist, finden Sie in diesem Artikel im HIPAA Journal.

Die HIPAA-Konformität erfordert beides:

Redaktion - Sicherer Hafen

Manipulation, Maskierung oder Entfernung dieser Schlüsselbezeichnungen, so dass es schwierig oder unmöglich ist, eine Person zu identifizieren oder die ursprünglichen Daten wiederherzustellen.

De-Identifikation - Expertenbestimmungsmethode

Das Entfernen der Identifikatoren und die Verallgemeinerung von Quasi-Identifikatoren, bis ein Experte das statistische Risiko einer erneuten Identifizierung ermittelt, ist sehr gering.

HIPAA Data Konformität-Kurs

Hier erfahren Sie mehr über den dreistündigen Online-Kurs über De-Identifikations- und Risiko-Scoring-Prozesse auf strukturierten PHI-Daten. Er umfasst auch Sitzungen im Zusammenhang mit Konformität-Zertifizierung, Verstoßversicherung und Verteidigung von Verletzungsansprüchen.

Blog Artikel

Andere Ressourcen