Datenmaskierung (Deterministisch)

PII überall klassifizieren, lokalisieren und de-identifizieren mit Datenmaskierung

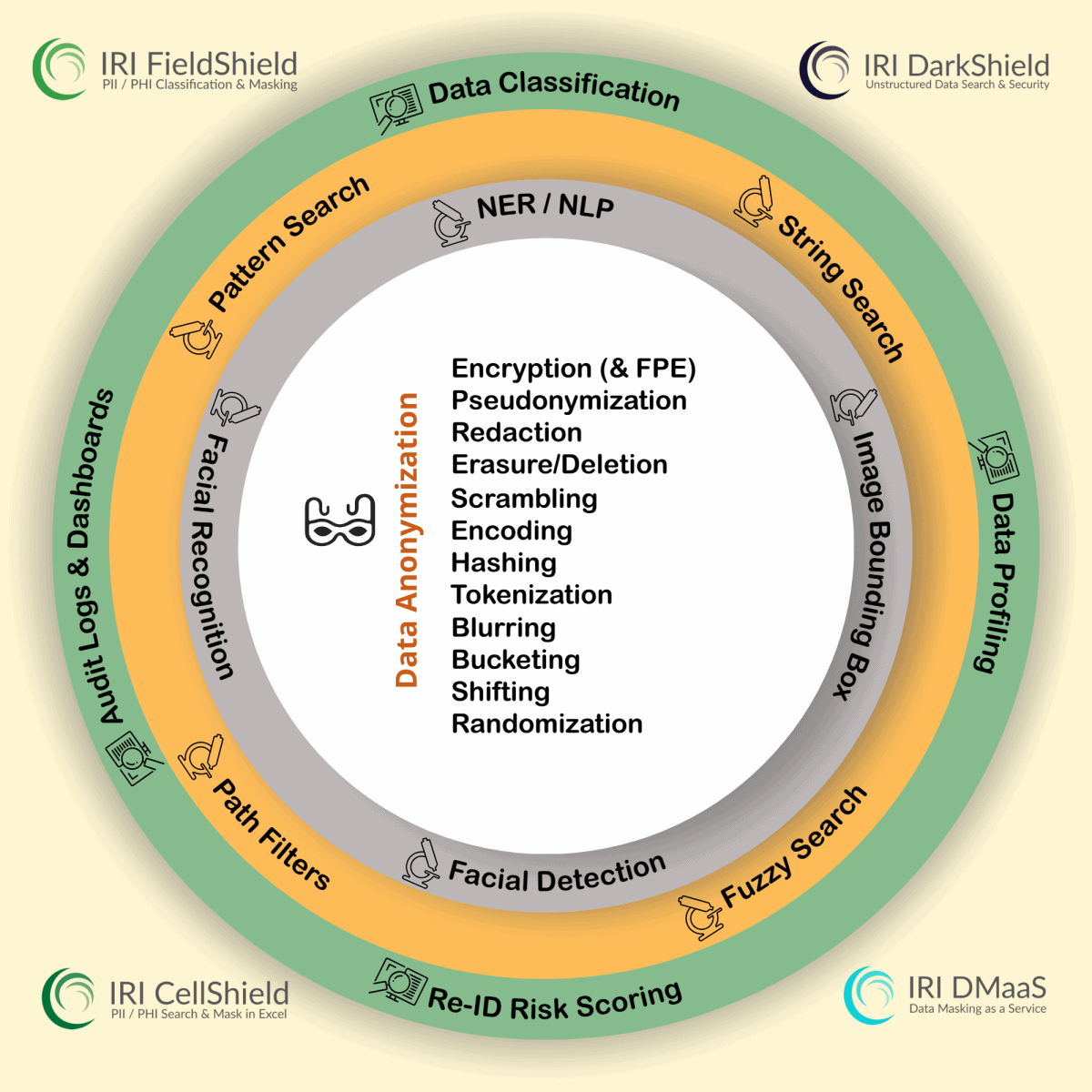

Risiken ausschalten mit Datenmaskierung: Präzise Lokalisierung und konsistente Anonymisierung sensibler Daten in strukturierten, semistrukturierten und unstrukturierten Quellen!

Datenmaskierung: Klassifizieren, Lokalisieren, De-Identifizieren und Beweisen

Ungesicherte Daten können den Ruf Ihres Unternehmens schädigen und Millionen von Bußgeldern verursachen. Eine Lösung bietet die Datenmaskierung. Die preisgekrönte datenzentrische ("Startpunkt") Sicherheitssoftware von IRI hat sich in einer Vielzahl von Umgebungen zur Aufhebung von Verstößen, Einhaltung des Datenschutzes und DevOps (Testdaten) wiederholt bewährt. Nutzen Sie die zweckmäßigen IRI Data Shield"-Produkte (oder alle Produkte der IRI Voracity Datenmanagement-Plattform), um sensible Daten deterministisch vor Ort oder in der Cloud zu finden und zu maskieren und um zu beweisen, dass Sie sie geschützt haben.

Persönliche identifizierende Daten (PII)

Persönliche identifizierende Daten (PII)

Obwohl es keine feste Liste von PII in allen Datenschutzgesetzen gibt, gibt es in diesen Gesetzen gemeinsame Elemente. Kurz gesagt, sind PII Informationen, wenn sie allein oder zusammen mit anderen Daten verwendet werden, die eine Person identifizieren. Staatliche Vorschriften wie SSAE16, SOC2 und die GDPR verlangen, dass alle PII geschützt werden.

PII-Liste

- Sozialversicherungsnummer

- Kreditkarten Nummer

- Bank Account Nummer

- Vorname

- Nachname

- Adresse

- Postleitzahl

- Email-Adresse

- Geburtsdatum

- Passwörter

- Militar-ID

- Führerscheinnummer

- Kfz-Kennzeichen

- Telefonnummer

- Faxnummer

Geschützte personenbezogene Gesundheitsdaten (PHI)

geschützte personenbezogene Gesundheitsdaten (PHI)

In der Krankenakte identifiziert das PHI einen Gesundheitsempfänger. Die US-HIPAA-Vorschriften verlangen, dass 18 Schlüsselbezeichnungen effektiv de-identifiziert oder anonymisiert werden.

PHI-Liste

- Name

- Adresse / Postleitzahl / Geocode

- Datum

- Telefonnummer

- Faxnummer

- Email-Adresse

- Sozialversicherungsnummer

- Krankenblattnummer

- Begünstigtenzahlen

- Accountnummer

- Zertifikat- / Lizenznummer

- Fahrzeugidentifikatoren

- Gerätekennungen

- URLs

- IP-Adresse

- Biometrische Identifikatoren

- Gesichtsbilder

- Alle anderen eindeutigen Identifikatoren

Primary Account Numbers (PANs)

Primary Account Numbers (PANs)

PAN ist eine Identifikationsnummer, die bei Kreditkartentransaktionen verwendet wird. Der Payment Card Industry Data Security Standard (PCI DSS) verpflichtet Kartenherausgeber, Händler und Tester diese Informationen zu verschlüsseln, zu tokenisieren und anderweitig zu schützen.

PAN-Liste

- Es gibt keine Liste der PANs, da sie für einzelne Konten eindeutig sind. Eine PAN ist eine 14, 15 oder 16-stellige Nummer, die als eindeutige Kennung für ein primäres Konto generiert wird.

Andere sensitive Informationen

Andere sensitive Informationen

Informationen wie Codes und Formeln die Geschäfts- oder Militärgeheimnisse darstellen, müssen geschützt werden. Sie können es sich nicht leisten, dass diese kritischen Daten bei einem Datenverstoß verloren gehen.

Andere Informationen-Liste

- Codes

- Formulare

- Geschäftsgeheimnisse

- Militärische Informationen

- Klassifizierte Informationen

- etc.

Datenmaskierung: Datenschutzgesetze

HIPAA

Der Health Insurance Portability and Accountability Act von 1996 (HIPAA) setzt branchenweite Standards für Gesundheitsinformationen um. Gesundheitsdienstleister, Organisationen und ihre Mitarbeiter sind verpflichtet, Verfahren für PHI zu entwickeln und einzuhalten, wenn sie übertragen, empfangen, behandelt oder gemeinsam genutzt werden. Sie gilt für alle Formen der PHI, einschließlich schriftlicher, elektronischer und mündlicher.

GDPR

Nach der Allgemeinen Datenschutzverordnung (GDPR) müssen alle personenbezogenen Daten eines Bürgers aus der Europäischen Union geschützt werden. Unternehmen sind verpflichtet, alle Daten zu schützen, die eine Person direkt oder indirekt identifizieren können ("Betroffene"). Diese Identifikatoren beinhalten, sind aber nicht beschränkt auf:

- Sozialversicherungsnummer

- Kreditkartennummer

- Bank Account Nummmer

- Vorname

- Nachname

- Adresse

- Postleitzahl

- Email-Adresse

- Medizinische Informationen

- Genomische Informationen

- IP-Adresse

- Geolokalisierungsdaten

- Ertrags- und Steuerdaten

- Rasse, Ethnizität und Religionszugehörigkeit

- Sexuelle Orientierung

- Gewerkschaftsmitgliedschaft

- Geburtsdatum

- Passwort

- Militär-ID

- Reisepassnummer

- Führerscheinnummer

- Kfz-Kennzeichen

- Telefon- und Faxnummern

Das Gesetz gibt den Bürgern auch das Recht, vergessen zu werden, oder die Möglichkeit zu verlangen, dass alle Informationen über sie aus dem Besitz eines Unternehmens entfernt werden.

FERPA

Das Family Educational Rights and Privacy Act (FERPA) ist ein Bundesgesetz, das die Privatsphäre von Studentenakten und -informationen schützt. FERPA gewährt Eltern und berechtigten Schülern Rechte und Schutz. Sobald ein Student das 18. Lebensjahr vollendet hat oder sich an einer postsekundären Institution einschreibt, wird er/sie zu einem "berechtigten Studenten", d.h. alle Rechte die früher von den Eltern kontrolliert wurden, gehen auf den Studenten über.

Nach FERPA darf eine Schule im Allgemeinen keine PII aus den Aufzeichnungen eines berechtigten Schülers an Dritte weitergeben, es sei denn, der Schüler hat eine schriftliche Zustimmung erteilt. Der Datenschutz umfasst PII und nicht weniger als die folgenden zusätzlichen Informationen:

- Studentenname

- Studenten-ID Nummer

- Namen der Familienmitglieder

- Geburtsort

- Mädchenname der Mutter

- Schülerausbildungsnachweise

- Impfprotokolle

- Krankenakten

- Aufzeichnungen von Personen mit Behinderungen (IDEA)

- Anwesenheitsprotokolle

FISMA

The Federal Information Security Management Act of 2002 (FISMA) is a federal law that recognizes the importance of data protection and information security to economic and national security interests. Every federal agency must develop, document, and implement an agency-wide course of action to secure the system and assets that support the agency, including those managed by another agency, contractor, or other sources.

Information that must be protected under FISMAincludes PII and other sensitive information from these categories:

- Medical

- Financial

- Contractor Sensitive

- Security Management

- Other information specified by executive order, specific law, directive, policy, or regulation

FFIEC

Der Eidgenössische Prüfungsrat der Finanzinstitute (FFIEC) ist ein behördenübergreifendes Gremium der Regierung, das einheitliche Grundsätze, Standards und Berichtsformen festlegt, um die Einheitlichkeit in der Aufsicht über Finanzinstitute zu fördern. Darüber hinaus überwacht der Rat die Immobilienbewertung.

Banken, Kreditgenossenschaften und andere Finanzinstitute unterliegen den vom Rat erlassenen Regeln. Zusätzlich zu den PII und nicht-öffentlichen personenbezogenen Daten (NPI) müssen diese Institutionen schützen:

Einkommen

Kreditwürdigkeit

Sammlungshistorie

Familienmitglieder PII und NPI

CCPA

Der California Consumer Privacy Act von 2018 (CCPA) schützt die Daten von Kaliforniern vor Erfassung und Missbrauch. Das Gesetz gewährt den Bürgern Kaliforniens das Recht alle Informationen zu erfahren, die ein Unternehmen über sie sammelt, Unternehmen den Verkauf ihrer Daten zu verbieten, ihre Daten zu löschen und vieles mehr.

Datenmaskierung Einhaltung der Datenschutzgesetze

Datenschutzgesetze verlangen, dass wichtige Identifikatoren verschlüsselt, pseudonymisiert, geschwärzt oder anonymisiert werden oder dass Personen nicht anhand ihrer Quasi-Identifikatoren zurückverfolgt werden können. Die Software von IRI kann PII in jedem Format finden und korrigieren, um die Anforderungen der GDPR u. a. in Bezug auf Datenlöschung, Übertragbarkeit und Berichtigung zu erfüllen, und das Re-ID-Risiko für HIPAA usw. bewerten. Erkundigen Sie sich nach Ihren Anforderungen.

Mehrere Maskierungsmethoden anwenden (Datenmaskierung)

Verwenden Sie die kostenlose IRI Workbench IDE auf Eclipse™, um Daten schnell und einfach zu entdecken, zu klassifizieren und zu maskieren. Wählen Sie, ob Sie schwärzen, verschlüsseln, hashen, pseudonymisieren, randomisieren, bearbeiten, verschlüsseln, tokenisieren, etc. möchten. Ordnen Sie die Funktion den mit der Suchmethode verknüpften Datenklassen (oder den Spaltennamen) zu und wenden Sie sie konsistent an, um Realismus und referentielle Integrität über alle Quellen hinweg zu wahren.

Verwenden Sie rollenbasierte Zugriffskontrollen (RBAC)

Mit Datenmaskierung entscheiden und durchsetzen, wer auf bestimmte Datenquellen und -ziele zugreifen oder diese verwenden darf: Datenquellen und -ziele; Maskierungsregeln und Jobskripte; Datenklassifikationen und Datenlayoutdefinitionen; Entschlüsselungsschlüssel und Protokolldateien; und sogar genau die Datenmaskierungsprodukte selbst. Erstellen Sie verschiedene Rollen für verschiedene Datenquellen und unterschiedliche Zugriffsrechte auf der Grundlage dieser Rollen.

Definieren, Zuweisen und Befolgen Sie Ihre Regeln, Details hier.

Datenmaskierung: Nutzen Sie mehrere Audit-Protokolle

Jede IRI-Datensicherheitslösung erstellt maschinenlesbare Audit-Protokolle, die Sie sichern, abfragen und anzeigen oder in SIEM-Tools exportieren können, um alles, was geändert wurde, zuverlässig zu dokumentieren, die Einhaltung von Datenschutzgesetzen ohne Bedenken wegen Manipulationen zu überprüfen, Warnungen auszulösen und Maßnahmen zu ergreifen. Genau so soll Auditing funktionieren.

Welches Datenmaskierungsprodukt soll ich verwenden?

Fieldshield

Suche, Klassifizierung, Maskierung und Risikoeinstufung von PII in strukturierten Datenquellen, einschließlich Legacy-Dateien (Flat-COBOL-, CSV-, LDIF-Dateien), ODBC-verbundenen Datenbanken, Cloud-Anwendungen wie Salesforce usw. Verwenden Sie AES-256 FPE, Unschärfe, Hashing, Schwärzung, Pseudonymisierung, Tokenisierung usw.

CellShield

Suchen Sie in einem oder mehreren Excel®-Arbeitsblättern gleichzeitig nach PII, erstellen Sie Berichte, maskieren Sie sie und prüfen Sie sie mit Hilfe von Point-and-Click-Optionen in Excel. Suchen und maskieren Sie intrazellulär, schützen Sie Formeln und sogar ganze Blätter.

DarkShield

Erkennen, übermitteln und löschen Sie vertrauliche Informationen in semi- und unstrukturiertem Text (einschließlich XML, HL7/X12, HTML usw.), Dateien, MS- und PDF-Dokumenten (auch in eingebetteten Bildern), RDB C/BLOB- und Free-Floating-Text-Spalten, NoSQL-DBs (MongoDB, Cassandra und Elasticsearch), Bildformaten und Gesichtern.

Voracity

Sie erhalten alle drei IRI "Shield"-Produkte sowie Testdatenmanagement in einer umfassenden Plattform für das Datenlebenszyklusmanagement, die Big Data Discovery, Integration, Migration, Governance und Analyse konsolidiert. Zusätzlich zu FieldShield, CellShield EE und DarkShield enthält Voracity IRI RowGen, so dass Sie auch DB-Subsets erstellen (und maskieren) können, oder intelligente Testdaten von Grund auf für DB/ETL-Prototyping, zur Erzeugung von PII und zum Stresstest von Anwendungen.

Ressourcen

Wieso Datenmaskierung?

Finden Sie sensible Informationen in strukturierten, semistrukturierten und unstrukturierten Quellen und anonymisieren Sie die sensiblen Daten konsistent.

Statische oder dynamische Datenmaskierung?

Die statische Datenmaskierung ist die primäre Methode zum Schutz bestimmter Datenelemente im Ruhezustand. Die dynamische Datenmaskierung arbeitet in Verbindung mit Anwendungen in Echtzeit, damit nicht autorisierte Benutzer keine Werte sehen, während die Quelldaten unverändert bleiben.