Datenzentrierte Sicherheit

Datenmaskierung

Finden und Beseitigen von gefährdeten Daten

Klassifizieren Sie PII zentral, finden Sie sie global und maskieren Sie sie automatisch. Bewahren Sie Realismus und referentielle Integrität durch Verschlüsselung, Pseudonymisierung, Schwärzung und andere Regeln für die Produktions- und Testumgebung. Mehr..

Einhaltung der Datenschutzgesetze

Daten, die CIPSEA, DPA, FERPA, GDPR, GLBA, HIPAA, PCI, POPI usw. unterliegen, löschen, bereitstellen oder anonymisieren. Verifizieren Sie die Einhaltung der Vorschriften durch menschen- und maschinenlesbare Recherchenberichte, Job-Audit-Protokolle und Re-Identifikationsrisiko-Scores. Mehr..

Schützen Sie Daten während des gesamten Lebenszyklus

Maskieren Sie optional Daten während der Abbildung. Wenden Sie FieldShield-Funktionen in IRI Voracity ETL, Federation, Migration, Replikation, Subsetting oder analytischen Jobs an. Oder führen Sie FieldShield von Actifio- oder Commvault-Jobs aus, um DB-Klone zu maskieren. Mehr..

Referenzen

FieldShield Anwendungsfälle

Kreditkartentransaktionen - PCI

"FieldShield entschlüsselt und umschreibt Felder in unseren Kreditkarten-Migrations- und Testquellen und generiert und verwaltet auf einfache Weise Verschlüsselungsschlüssel."

Gesundheitsdaten - PHI

"Wir verlassen uns weiterhin auf FieldShield für die Verschlüsselung von Flat-Files und DBs, um den gesetzlichen Datenschutzbestimmungen des Gesundheitswesens zu entsprechen."

Persönliche Daten - PII

"Wir verwenden FieldShield, um HR-Daten in komplexen Datei-Feeds zu anonymisieren, um Werte basierend auf den Bedingungen auf Feldebene zu segmentieren und zu ersetzen."

Brauchen Sie FieldShield? Finden Sie es heraus!

Nehmen Sie am FieldShield-Quiz teil:

Sammeln oder verarbeiten Sie PII oder andere gefährdete Daten? Wissen Sie, wo sie (alle) sind?

Sind diese Daten vor einem Verstoß geschützt, d.h. könnten sie bei Diebstahl oder Offenlegung verwendet werden?

Hält Ihre Abteilung die Datenschutzbestimmungen ein? Können Sie es beweisen?

Verwenden Sie mehrere Werkzeuge oder Methoden, um verschiedene DB-Spalten auf unterschiedliche Weise zu schützen?

Können Sie nur die gefährdeten Daten schützen, damit Sie die unsensiblen Daten sehen und nutzen können?

Sehen Ihre maskierten Daten echt genug aus? Sie sie referenziell korrekt?

Können Sie Ihre maskierten Datensätze für das Re-ID-Risiko bewerten und Quasi-Identifikatoren anonymisieren?

Dauert es zu lange, bis Sie Ihre Datenmaskierungsaufträge gelernt, implementiert, modifiziert oder optimiert haben?

Können Sie Daten in Ihren ETL-, Subseting-, Migrations-/Replikations-, CDC- oder Berichtsaufgaben maskieren?

Komplette Datenmaskierung

Alle Quellen:

Flat-Files

RDB & NoSQL DBs

Semistrukturierte Dateien

Mainframe- und Index-Dateien

S3, HDFS, MQTT & Kafka

Pipes, Prozeduren und URLs

Excel-Tabellen (CellShield)

Unstrukturierte Dateien & Gesichter (DarkShield)

Mehr..

Jeder Schutz:

Verwischen oder Bucketing

Bit-Verschiebung/vertauschen

Verschlüsseln und Entschlüsseln

Kodieren und Dekodieren

Löschen oder Ändern

Hash oder Tokenisieren

Pseudonymisieren & Wiederherstellen

Zufallsgenerierung oder Auswahl

Benutzerdefinierte (neue Felder) Funktionen

Mehr..

Jeder Einsatz:

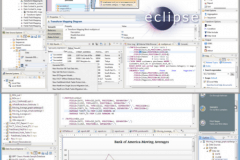

Eclipse IDE

Befehlszeile

Batch/Shell-Skripte

Ad-hoc oder terminiert

In-situ/SQL-Verfahren

Aufrufe der System/API-Bibliothek

Replikation, Test & Entwicklung

Inkrementelle Aktualisierung/Refresh

Mehr..

IRI definiert Sicherheit / Outlook Series

Jetzt hier anhören.

Lernen Sie mehr über FieldShield

Datenmaskierung Whitepaper

Jetzt downloaden.

Was Andere lesen

Datenmaskierung vs. Datenverschlüsselung

Kennen Sie den Unterschied zwischen ihnen? Informieren Sie sich über diese beiden beliebten Formen der Datenverschleierung und wann sie zu verwenden sind.

Welche Maskierungsfunktion ist am besten?

Lesen Sie diese Übersicht der wichtigen Entscheidungskriterien, einschließlich Realismus, Reversibilität, Konsistenz, Geschwindigkeit und Sicherheit.

Die PCI Tokenisierung integriert in FieldShield

Der Datensicherheitsstandard der Kreditkarten-Industrie, oder PCI DSS, erfordert die Verschlüsselung oder Tokenisierung primärer Kontonummern.