Werfen Sie einen genaueren Blick auf DarkShield

Finden und maskieren Sie versteckte PII überall und automatisch

Definieren, Erkennen und De-Identifizieren von PII in Dark Data

Mit IRI DarkShield können Sie sensible Informationen in verschiedenen strukturierten, semistrukturierten und unstrukturierten Quellen klassifizieren, finden und löschen oder anderweitig maskieren, einschließlich: Text, PDF- und MS Office-Dokumente, Parquet- und Bilddateien, relationale und NoSQL-Sammlungen.

DarkShield nutzt gemeinsam genutzte Datenklassen, benutzerdefinierte Suchkombinationen und konsistente Maskierungsfunktionen für alle Quellen vor Ort und in der Cloud. Mit DarkShield können Sie auch Job-Ergebnisse (und die dazugehörigen Datei-Metadaten) in seiner Eclipse oder Ihrer SIEM-Umgebung extrahieren, freigeben und anzeigen.

Mit DarkShield können Sie Anfragen nach dem "Recht auf Vergessen" erfüllen, bestimmte Datenextrakte an diejenigen liefern, die die Übertragbarkeit von Datensätzen anfordern und die Datenqualität in Datenkorrekturanfragen erleichtern. Außerdem können Sie die maskierten Dateien entweder in den Originaldateien oder in gleichnamigen Zieldateien und -ordnern in Ihrem Netzwerk oder in der Cloud speichern.

Prüfen Sie die Funktionen und Formate, die in DarkShield auf dieser Website verfügbar sind. Vereinbaren Sie anschließend eine kostenlose Online-Demo, um zu sehen wie DarkShield dort arbeiten kann und um Antworten auf Ihre Fragen zu erhalten.

Wie DarkShield funktioniert

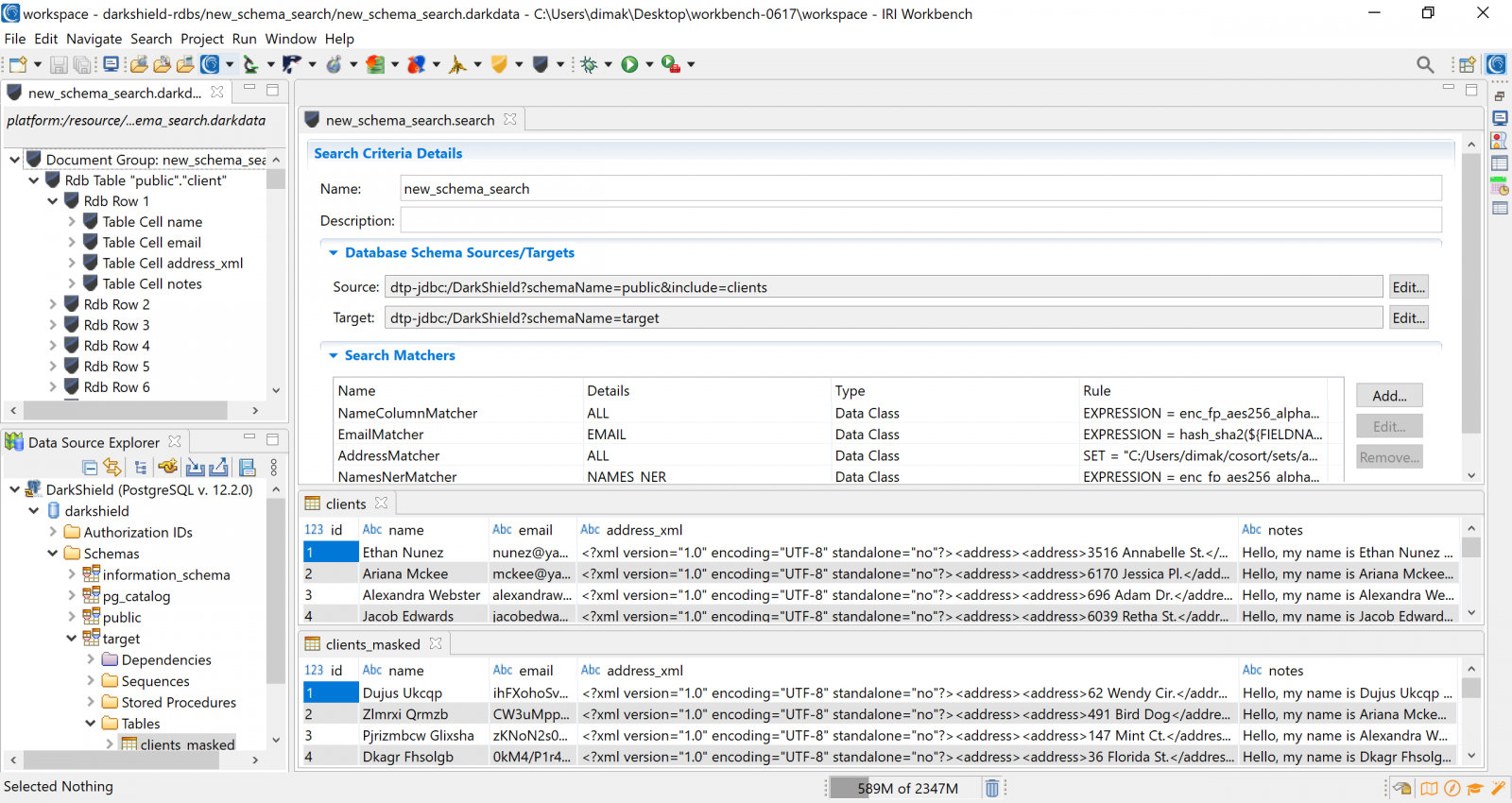

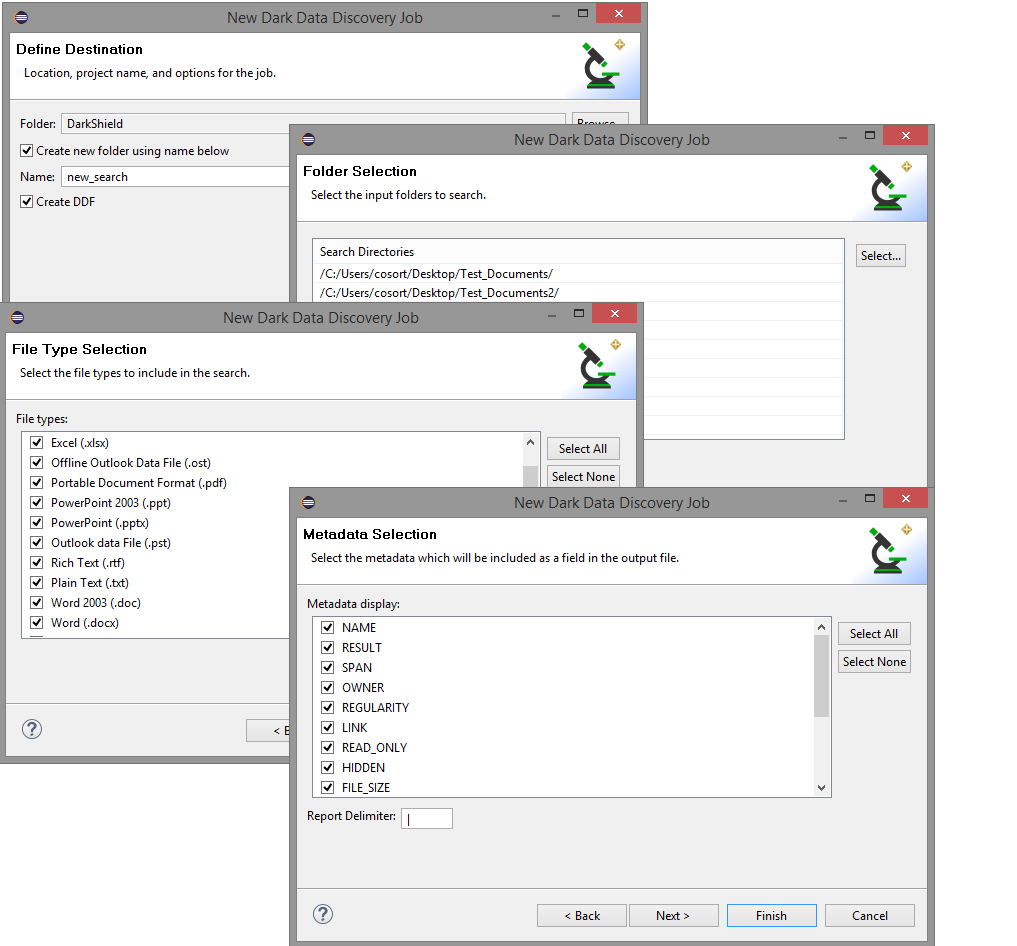

DarkShield nutzt Datenklassifizierungsdialoge und Assistenten für die Erkennung von Dark Data in der kostenlosen IRI Workbench IDE, die auf Eclipse™ aufbaut, um die Daten zu katalogisieren, die Ihnen wichtig sind, und um Such- und Maskierungsspezifikationen in Metadaten-Dateien zu konfigurieren, die leicht weitergegeben, gesichert und geändert werden können. Zur Ausführung können die gespeicherten Konfigurationen von Workbench oder einer beliebigen Anwendung über CLI oder RPC API gestartet werden.

Sie können DarkShield ausführen, um nur nach versteckten Werten zu suchen und über deren Standorte und Metadaten der zugehörigen Dateien zu berichten. Oder Sie können es mit aktivierter Korrektur ausführen, um personenbezogene Daten (PII) zur Einhaltung der Datenschutzgesetze mit einer Vielzahl von Maskierungsfunktionen zu verschleiern. Ihre Such- und Maskenoperationen können einzeln oder gleichzeitig ausgeführt werden.

Große Aufträge können über die API mithilfe eines NGNIX-Reverse-Proxys ausgeglichen werden. Bilder können vorverarbeitet werden, um die Scangenauigkeit zu verbessern.

Für optimale Sicherheit und Kontrolle wird DarkShield standardmäßig vor Ort ausgeführt (obwohl es in Containern oder Cloud-VMs installiert werden kann, die Sie kontrollieren - wir empfangen oder hosten keine Daten). Sie können auch NGNIX zur Authentifizierung von Benutzern und einen Schlüsseltresor wie Azure zur Verwaltung von Verschlüsselungsschlüsseln verwenden, um den Zugriff bei der Wiederherstellung von Daten zu differenzieren.

Klicken Sie auf die Schaltflächen unten, um mehr über die einzelnen Maßnahmen zu erfahren.

Suchen

Durchsuchen Sie dunkle Datenbestände system- oder LAN-weit (über SMB) --und in Amazon S3, GCP, Azure BLOB and Sharepoint-Speicher -- um sicherzustellen, dass die Daten, die Ihnen wichtig sind, oder die Werte, nach denen Sie speziell suchen, gefunden werden. Viele andere Cloud-, Anwendungs- und proprietäre Plattformkonnektoren (z. B. Kafka, Facebook, Google, MINA, JPA, Sharepoint usw.) werden oder können unterstützt werden.

Definieren Sie Ihre Datenklassen und Maskierungsregeln und gleichen Sie diese mit sechs verschiedenen Suchtechniken ab:

1. CSV-, DB-, JSON-, XML- oder Excel-Spalten-/Path Filters

2. RegEx-Mustervergleich (mit standardmäßiger oder anpassbarer rechnerischer Validierung)

3. Exakte oder unscharfe/fuzzy Übereinstimmungen mit Werten in Wörterbuch-/Lookup-Dateien (Sets)

4. Erkennung benannter Personen (NER) Modelle mit OpenNLP, Tensorflow oder PyTorch

5. Bounding Boxes, die um feste Bildbereiche gezogen werden

6. Gesichtsdetektion und -erkennung (Modul auf Anfrage)

Sie können Ihre Datenklassen, Suchkriterien, Set-Dateien und Regelabgleiche in Projekt- oder Cloud-Repositories wiederverwenden und gemeinsam nutzen. Und da DarkShield in der IRI Workbench neben anderen IRI- und Eclipse-Tools ausgeführt wird, können Sie viele andere Dinge mit Ihren DarkShield-Suchergebnissen tun; siehe Extrahieren weiter.

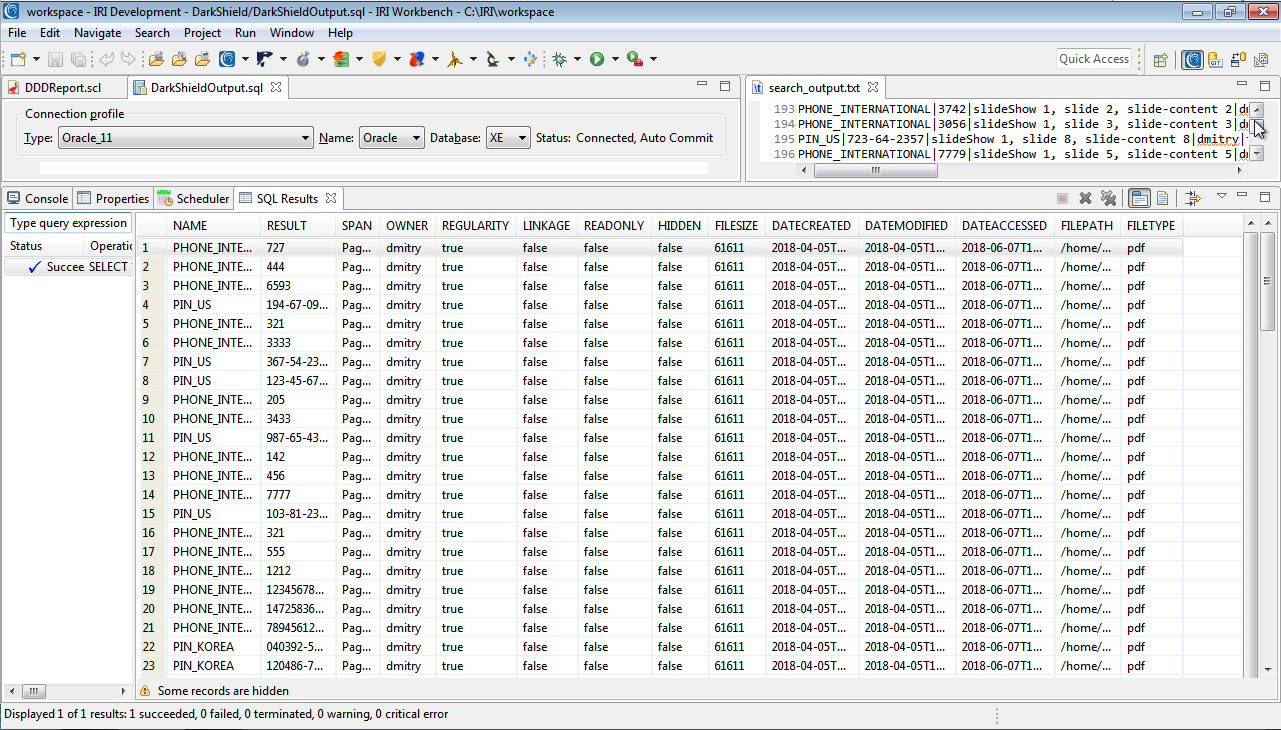

Extrahieren

Erzeugen Sie die Ergebnisse Ihrer Suche in einer Flat-File die auch forensisch nützliche Metadaten enthält, die zu jeder Datei gehören die die gesuchten Werte enthält. Der Recherchenbericht kann für E-Discovery und Zustellung an EU-Bürger verwendet werden, die eine "Datenübertragbarkeit" wünschen, oder für den Nachweis der Löschung, wenn Sie ihr "Recht auf Vergessenheit" aus diesen Repositorien gewähren.

Wenn Sie DarkShield als Teil eines Abonnements für die IRI Voracity-Datenmanagement-Plattform lizenzieren, können Sie diese Daten in ETL-, Analyse- und Benachrichtigungs-Workflows weiter bearbeiten und verwalten, in der Regel ohne das PII-Ergebnis zu sehen (optional unten dargestellt):

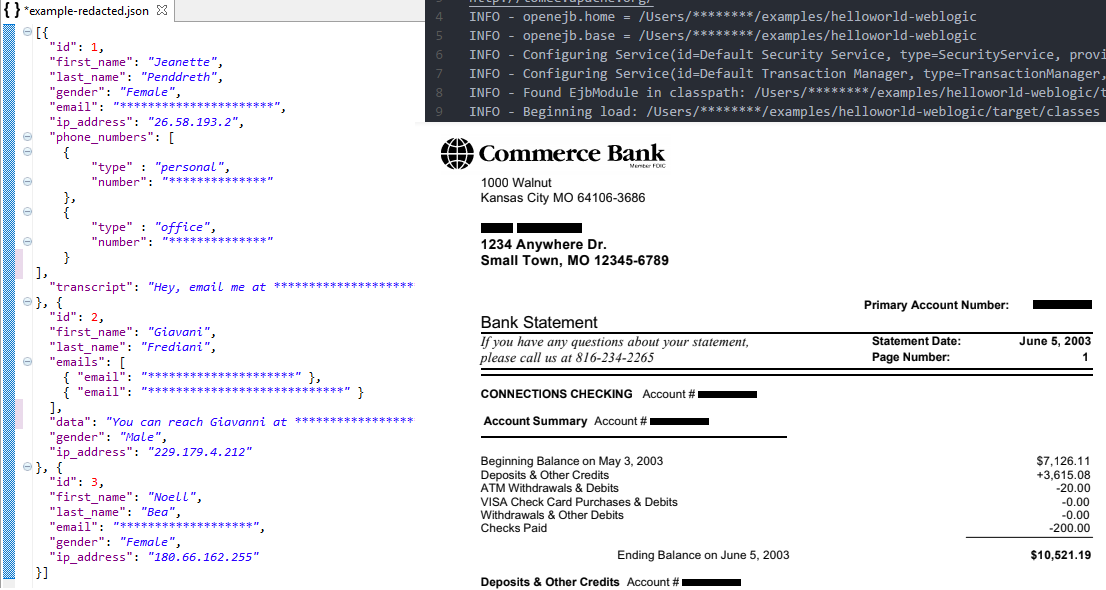

Maskieren

Anwenden von "width-preserving" oder anderen statischen Datenmaskierungsfunktionen, einschließlich formatschonende Verschlüsselung:

1. Formaterhaltende (oder nicht) Verschlüsselung

2. Lookup-Pseudonymisierung

3. Redaktion / Verschleierung

4. String-Manipulation

5. Randomisierung

6. Bit-Verwürfelung

7. Synthese

8. Kodierung

9. Löschung

10. Hashing

11. Blurring

um sensible Informationen zu identifizieren und die Datenschutzgesetze einzuhalten. Die Dateien sind visuell identisch mit ihren unmaskierten Gegenstücken, mit Ausnahme der maskierten Zeichenketten. Sie können auch Ausgaben in die gleichnamigen Dateien in geklonten Verzeichnisbäumen schreiben, um den Abstimmungsprozess zu erleichtern.

Maskierungsaufträge lassen sich leicht ändern und planen. Nachfolgende Such-/Maskenoperationen decken automatisch neue Dateien in den Quellordnern sowie die seit der letzten Suche aktualisierten ab.

Auditieren

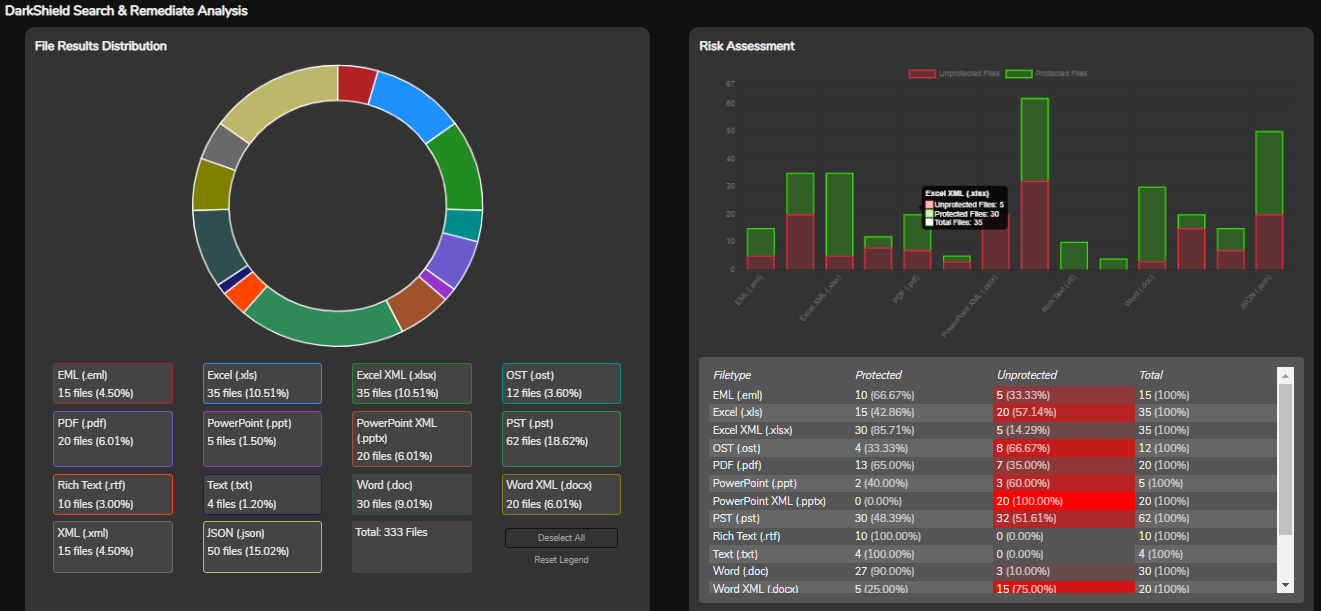

Während DarkShield läuft, meldet es den gesamten Auftragsstatus in einem Echtzeit-Fortschrittsbalken. Wenn jeder Auftrag abgeschlossen ist, generiert DarkShield einen Bericht über die gefundenen Werte zusammen mit den zugehörigen Datei-Metadaten, die Sie sehen wollten.

Wenn Sie DarkShield aufgefordert haben zu maskieren, wird auch über die Dateien berichtet, die maskiert wurden und über die Dateien die nicht vollständig maskiert wurden. Natürlich werden alle Details der Such- und Maskierungsjobkonfiguration, einschließlich Datenklassen und Regelmatchern, gespeichert und stehen lokal oder in sicheren Repositories zur Einsichtnahme zur Verfügung.

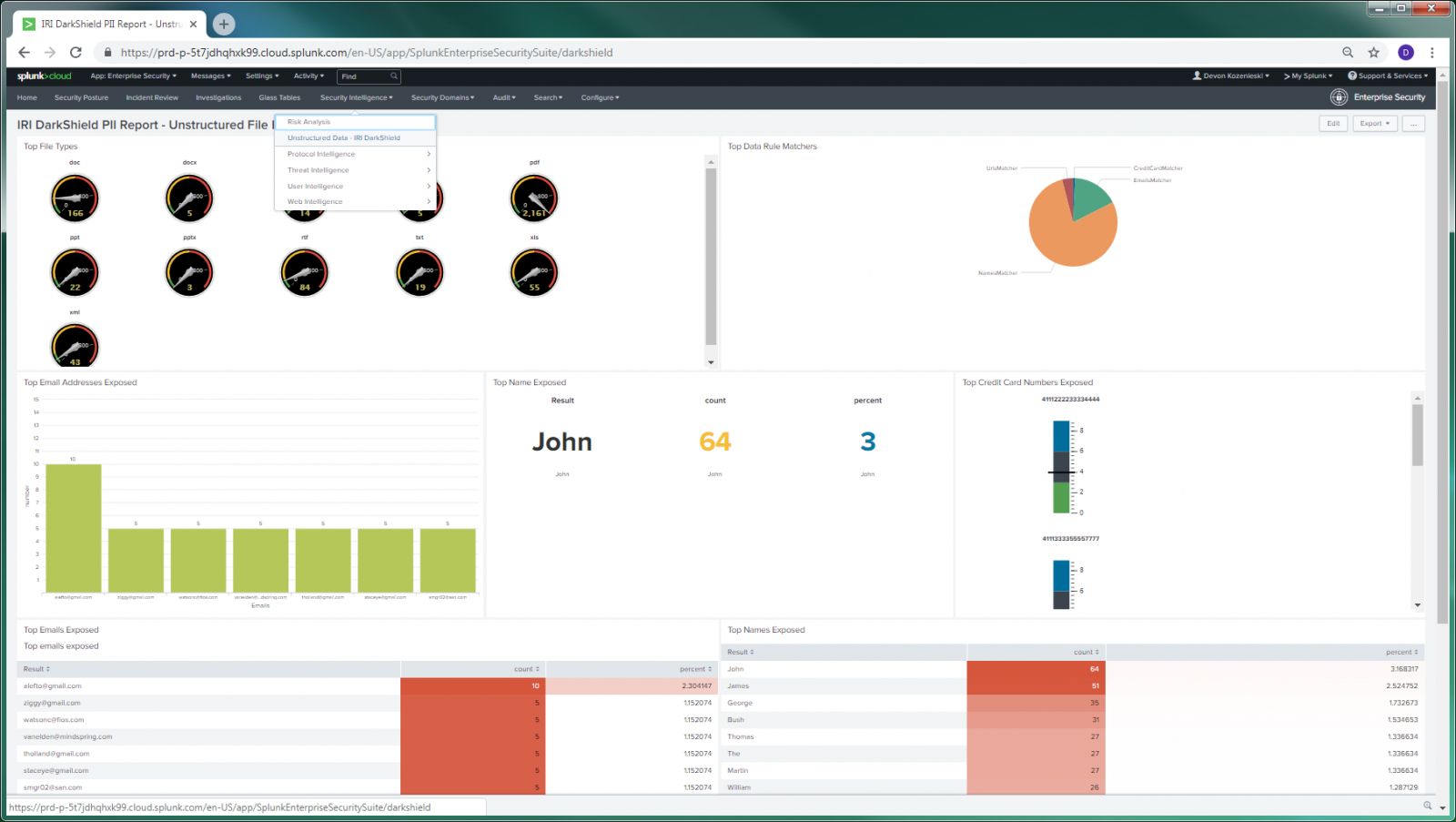

Mit den integrierten Berichts- und Visualisierungsfunktionen können Sie die Ergebnisse Ihrer Such- und Maskenvorgänge einfach abfragen, analysieren und formatieren. Nachdem DarkShield ausgeführt wurde, klicken Sie mit der rechten Maustaste auf die Ergebnisdatei, um Informationen über die Such- und Maskierungsvorgänge anzuzeigen. Wo Daten nach einer früheren Suche nicht maskiert werden konnten, wissen Sie es und können sich das DarkShield-Fehlerprotokoll und das Datenmodell ansehen, um zu erfahren warum und wie das Problem gelöst werden kann.

Alternativ können Sie DarkShield-Protokolldaten auch direkt an:

1. ein SIEM/SOC-Tool (siehe Beispiel Splunk ES unten) für benutzerdefinierte Anzeige- oder Warnanforderungen.

2. Benutzerdefinierte 2D-Berichte aus den Daten mit dem Programm CoSort SortCL in Voracity; DarkShield erstellt Metadaten für die Verwendung von SortCL bei der Protokollabfrage und Berichterstattung.

3. Ein weiteres Cloud-Dashboard oder KNIME -- beide in der gleichen Eclipse-Benutzeroberfläche -- für BI- bzw. Analysebedürfnisse.

Was DarkShield unterstützt

Dateiformate

|

Text |

Dokumente |

Bilder |

|

.asc |

.doc/x |

.bmp |

|

.eml & .html |

.ppt/x |

.gif |

|

.hl7 & .x12 |

.xls/x |

.jpg/x/2 |

|

.json & .xml |

|

.png |

|

.txt |

.rtf (Nur Scan) |

.tif/f |

|

.log |

Parquet |

DICOM |

Datenquellen*

|

LAN, Zugehörig |

Amazon |

Weitere Clouds/Apps |

Zusätzliche Quellen |

|

Local & SMB |

CloudWatch |

Box & SalesForce |

Couchbase, Redis, Solr |

|

FTP/HTTP/MINA |

DynamoDB |

Elasticsearch |

Cassandra, CosmosDB, MongoDB |

|

Azure BLOB |

RDS |

Facebook & LinkedIn |

Google BigTable & HBASE |

|

GCP-Storage |

Redshift |

Google Apps |

JDBC (RDBs) & JPA |

|

Sharepoint / OneDrive |

S3 Buckets |

Kafka & MQTT |

DarkShield unterstützt Dateien, auf die direkt in lokalen oder SMB-kompatiblen LAN-Systemen zugegriffen werden kann, in der Cloud gemountete Laufwerke wie Dropbox und OneDrive, Google und Azure Cloud Storage und Amazon S3 Buckets sowie RDB-Tabellen und NoSQL-Sammlungen/Cluster. Die anderen oben in Kursivschrift aufgeführten Verbindungsprotokolle sowie einige andere können jedoch entwickelt werden. Wenn Sie das Faces-Modul benötigen, lassen Sie es uns wissen.