Überprüfung der Konformität

Beweisen Sie, dass Sie die richtigen Daten auf die richtige Art geschützt haben

Herausforderungen

Weitere Datenschutzgesetze - wie die in diesem Abschnitt aufgeführten - in den USA, Europa und anderen internationalen Gerichtsbarkeiten werden derzeit verabschiedet und durchgesetzt. CISOs und Data-Governance-Teams, die für den Schutz gefährdeter Daten verantwortlich sind, müssen auch nachweisen, dass sie diese Daten an den richtigen Stellen und auf die richtige Art und Weise lokalisiert und geschützt haben.

Data Loss Prevention (DLP)-Systeme und Datenmaskierungssoftware können persönlich identifizierbare Informationen (PII) entdecken und de-identifizieren. Wie gut dokumentieren Sie ihre Suchergebnisse und die tatsächlichen Maskierungsverfahren? Wie einfach ist es, bestimmte Schutzmaßnahmen zu finden und zu ändern, wenn etwas neu oder anders gemacht werden muss? Wie kann das Risiko einer Re-Identifikation auf der Grundlage quasi-identifizierender Daten gemessen und gemindert werden?

Lösungen

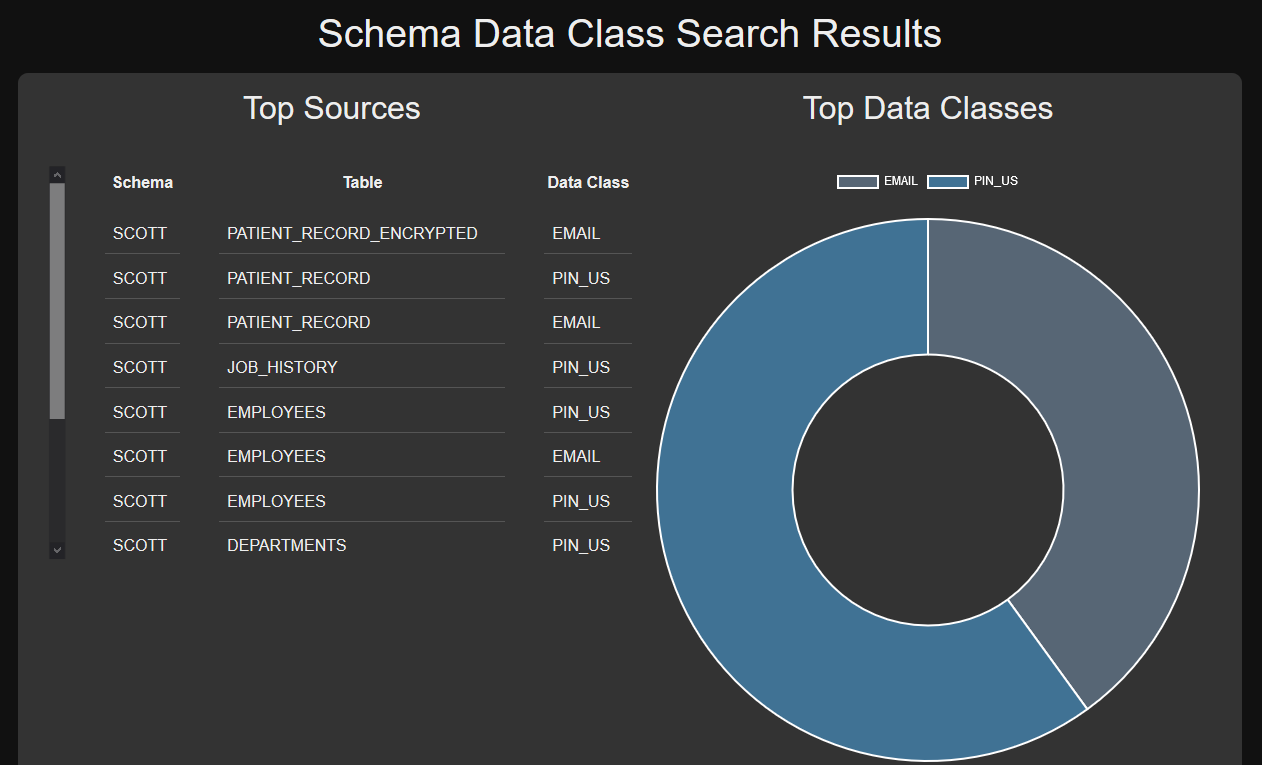

Für die Erkennungskontrolle stehen umfangreiche Suchprotokolle und Dashboard-Berichte aus den Modulen zur Erstellung von Datenprofilen und zur Erkennung sensibler Daten zur Verfügung, die in allen IRI-Datenmaskierungsprogrammen enthalten sind. Zum Beispiel gibt es sowohl scan-spezifische Textberichte als auch Visualisierungen wie diese:

Für Maskierungsvorgänge werden alle Datenschutzmaßnahmen in den selbstdokumentierenden, von Menschen lesbaren Job-Skripten, Mapping-Diagrammen oder Konfigurationsdateien, oder Audit-Protokollen für IRI FieldShield-, IRI DarkShield, IRI CellShield EE (die alle auch in der IRI Voracity-Datenmanagement-Plattform enthalten sind) angegeben.

Im Fall von FieldShield enthält der Prüfpfad jedes Auftragsskript, das die auf jedes Feld in jeder verarbeiteten Tabelle oder Datei angewandte(n) Schutztechnik(en) zeigt. Quell-zu-Ziel-Zuordnungsdiagramme zeigen dieselben Änderungen schnell mit orangefarbenen Konnektoren, und die visuellen Darstellungen der Jobs sind praktische Bilder zum Weitergeben.

Dieses XML-Auditprotokoll enthält auch andere Auftrags-Metadaten, wie die:

- verwendete Schutzbibliotheksfunktion(en)

- Verschlüsselungsschlüssel oder De-ID-Codes

- Ein- und Ausgabetabellen oder -dateien

- Benutzer, der den Job ausgeführt hat

- Anfangs- und Endzeiten der Arbeit

- Anzahl der verarbeiteten Datensätze

Um Datenschutzverletzungen vorzubeugen, können Sie Ihre Aufträge überprüfen, um den Schutz der Ausgabefelder durch einen Entwickler vor der Ausführung zu bestätigen.

Das Maskieren des SSN-Feldes in einem Payroll-Feed ist beispielsweise eine Frage der Verbindung zu Ihren Quellen (oder bestehenden Jobs) und des Durchklickens eines neuen Job-Assistenten oder der Änderung bestehender Parameter in einem Dialogfeld oder Skript. Einige der Funktionen, die Sie (ad hoc oder in der Regel) anwenden können, sind:

- Ver- und Entschlüsselung

- Anonymisierung durch Pseudonymisierung

- Datenmaskierung

- De-Identifikation und Re-Identifikation

- Feld-Schwärzung

Als Compliance Officer können Sie den/die Schutz/e in jedem selbstdokumentierenden Job-Skript oder Diagramm sehen. Nach der Genehmigung kann der Auftrag auf jedem lokalen oder entfernten Server, auf dem die IRI-Datenmaskierungsdatei ausgeführt wird, gespeichert oder ausgeführt werden.

Nach der Ausführung kann das Job-Skript isoliert oder gemeinsam genutzt und z.B. mit EGit modifiziert oder geschützt werden, um eine zuverlässige Wiederverwendung in der Produktion zu ermöglichen. In FieldShield wird auch ein Re-ID-Risikobewertungsmodul bereitgestellt, um die Wahrscheinlichkeit der Verknüpfung eines Datensatzes mit einer Person auf der Grundlage der nicht maskierten quasi-identifizierenden (demografischen) Attribute in ihrem Datensatz statistisch zu messen. Weitere Anonymisierungstechniken wie Blurring und Bucketing zur Verallgemeinerung dieser Daten, um das Re-ID-Risiko zu senken, aber den Nutzen der Daten für Forschungs- und Marketingzwecke zu erhalten, sind enthalten (siehe Registerkarten HIPAA und FERPA oben).

Das Proxy-basierte dynamische Datenmaskierungssystem, das mit IRI FieldShield verfügbar ist, ist ein Front-End in einer Web-Anwendung namens SQL#. Alle Datenbankaktivitäten, die über den zugehörigen JDBC SQL Trail-Treiber abgefangen werden, werden in einer aktiven Protokollierungsumgebung aufgezeichnet und können exportiert werden.

Im Fall von IRI DarkShield wird ein noch ausgefeilteres Dashboard bereitgestellt, um gefundene Daten gegenüber maskierten Daten anzuzeigen:

Diese Daten können auch in maschinenlesbaren Such- und Maskierungsartefakten in der IRI-Workbench geprüft oder zur weiteren Analyse und Aktion in SIEM-Tools wie Splunk Enterprise Security exportiert werden.

Im Fall von IRI CellShield EE werden sowohl die Datenentdeckungsergebnisse als auch die Audit-Trails der Maskierungsoperationen in Excel bereitgestellt und für den Export an Splunk und Datadog verknüpft.

Weitere Informationen zur IRI-Datenforensik im Allgemeinen finden Sie auf dieser Seite. Sehen Sie sich auch die Optionen für die Datenabstammung auf dieser Seite an.